kubernetes-beginer

Concernant les supports de cours

Supports de cours

Les cours sont maintenus et donnés par : https://www.alterway.fr/cloud-consulting

- Copyright © 2014 - 2025 Alter Way Cloud Consulting

- Licence : Creative Commons BY-SA 4.0

- Sources : https://github.com/alterway/formations/

LABS

Site du labs

Les labs sont içi : https://bit.ly/3XQHbUk

KUBERNETES : Projet, Gouvernance et Communauté

Projet Kubernetes

- Initialement développé par Google, devenu open source en 2014.

- Premier projet hébergé par la CNCF (Cloud Native Computing Foundation).

- Géré via une communauté open source active sur GitHub, Slack, etc.

Gouvernance et Standards

- CNCF : Fondation qui héberge et promeut les technologies cloud natives. Elle définit des standards, favorise l'interopérabilité et incube de nouveaux projets.

- OCI (Open Container Initiative) : Crée des standards ouverts pour les formats de conteneurs et leurs runtimes afin d'assurer portabilité et compatibilité.

Cycle de Développement

- Fréquence : Environ 3 releases majeures par an (cycle trimestriel).

- Versioning :

vX.Y.Z(Majeure, Mineure, Patch). - Support : Les 3 dernières versions mineures sont supportées (environ 9 mois par version).

- Fonctionnalités : Passent par les phases Alpha, Beta, et Stable.

Communauté

- Organisée en SIGs (Special Interest Groups), chacun responsable d'un aspect du projet (ex:

sig-network,sig-storage,sig-security). - KubeCon : Conférences majeures organisées par la CNCF pour rassembler la communauté et partager les nouveautés.

KUBERNETES : Architecture

Kubernetes : Composants

Kubernetes est écrit en Go, compilé statiquement.

Un ensemble de binaires sans dépendances

Faciles à conteneuriser et à packager

Peut se déployer uniquement avec des conteneurs sans dépendance d'OS

k3d, kind, minikube, docker...

Kubernetes : Les noeuds (Nodes)

Les noeuds qui exécutent les conteneurs embarquent :

Un "container Engine" (Docker, CRI-O, containerd...)

Une "kubelet" (node agent)

Un kube-proxy (un composant réseau nécessaire mais pas suffisant)

Ancien nom des noeuds : Minions

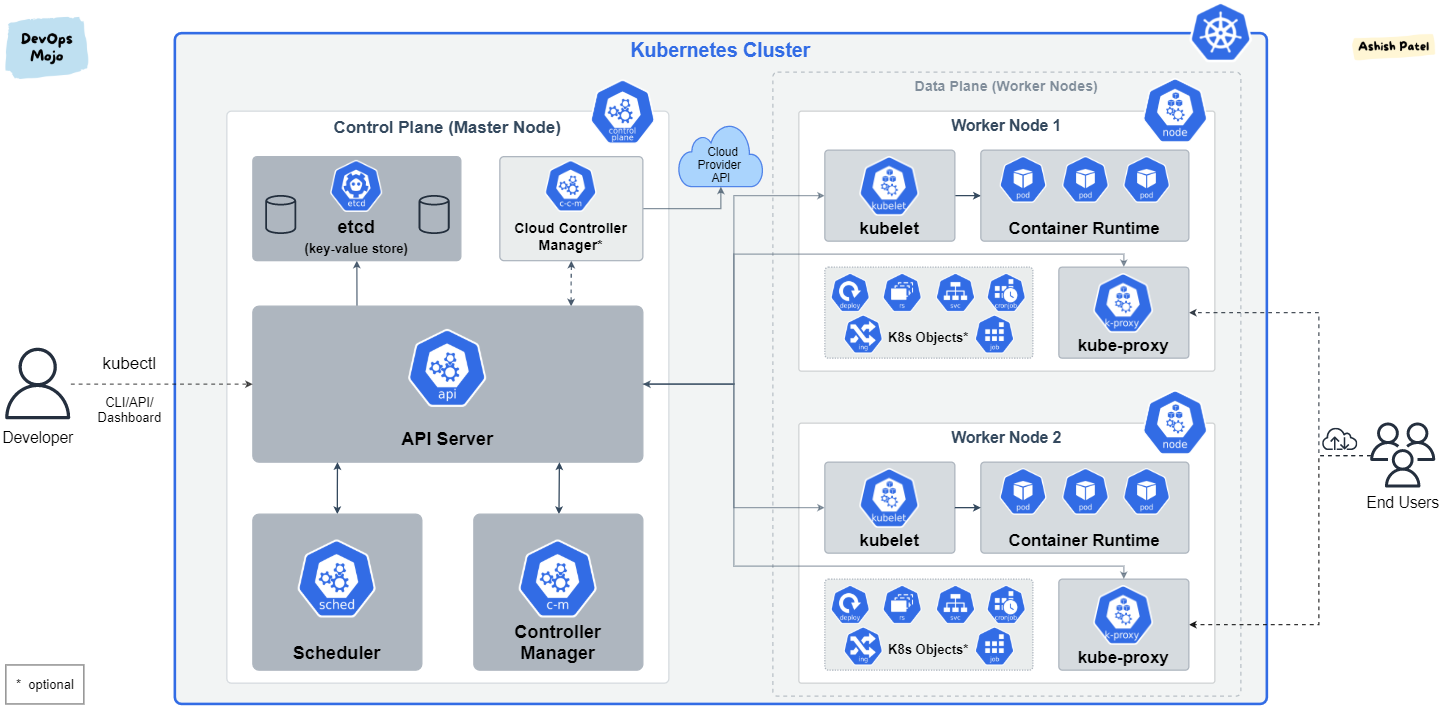

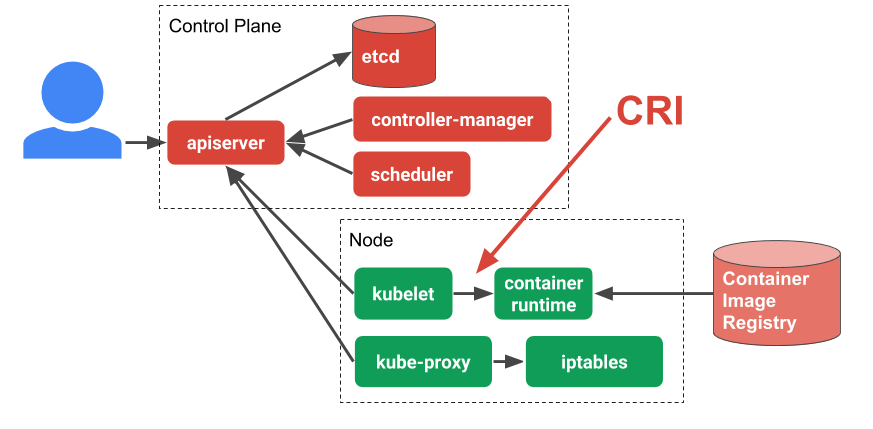

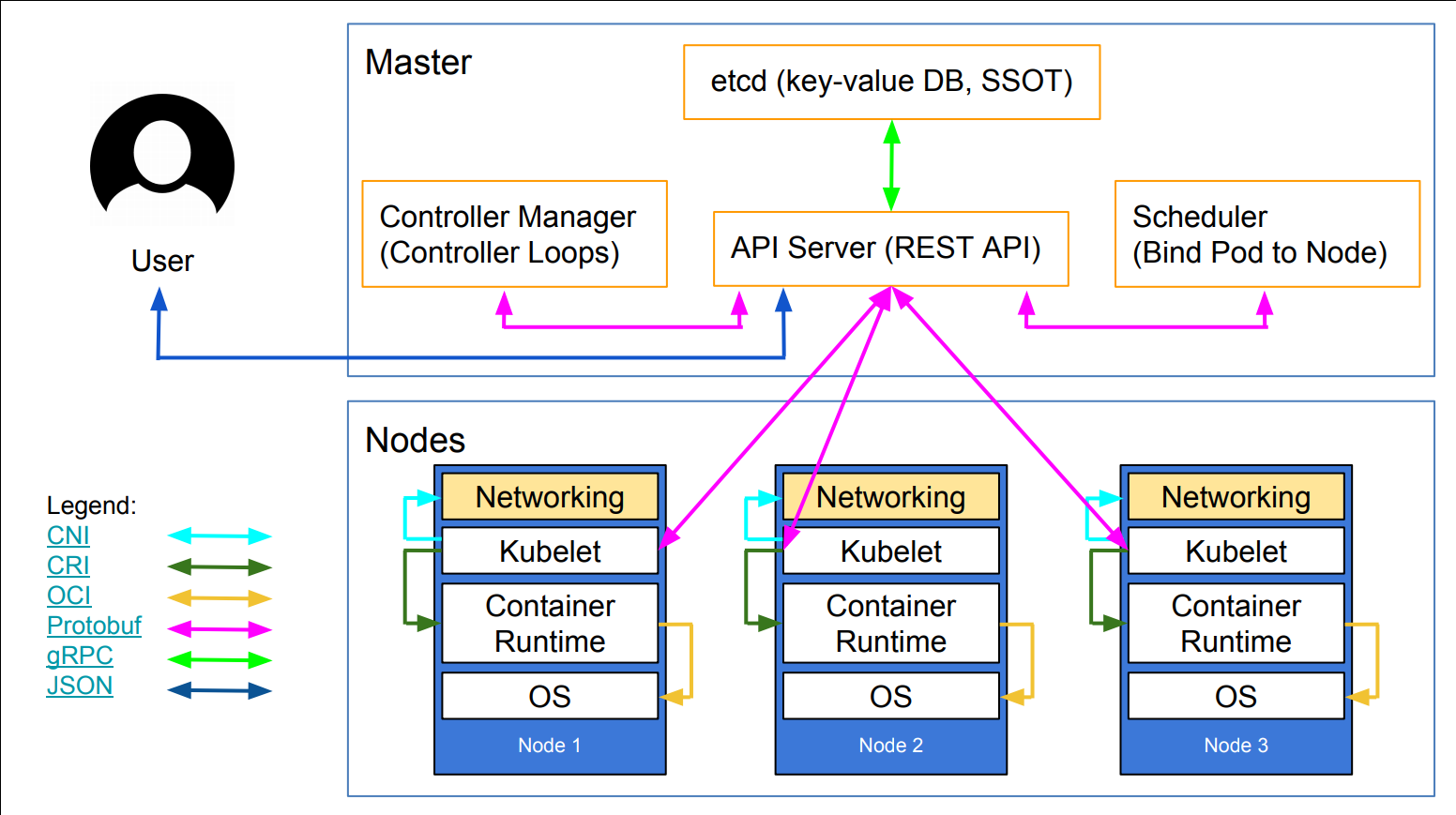

Kubernetes : Architecture

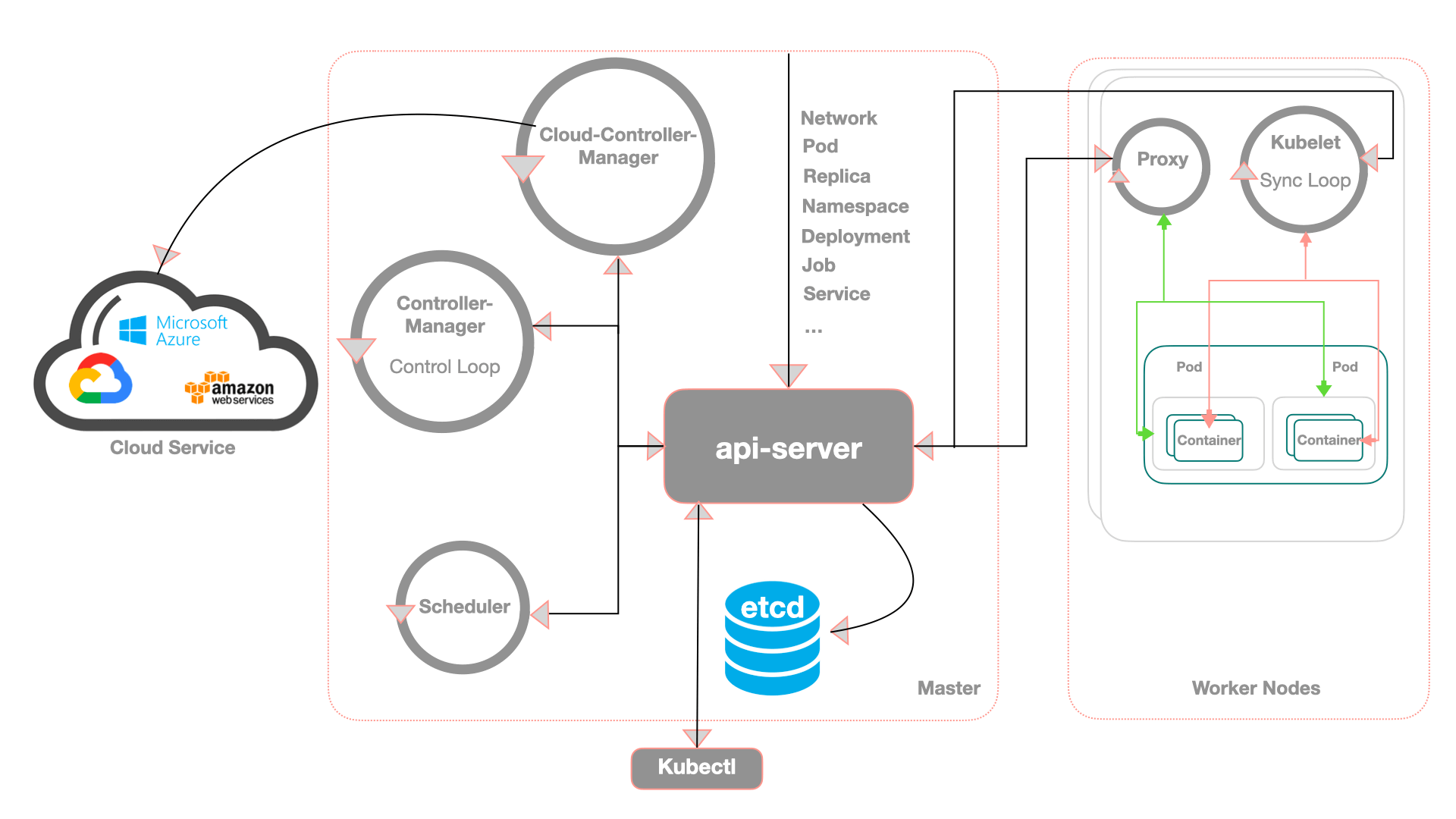

Kubernetes : Composants du Control Plane

etcd: magasin de données clé-valeur open source cohérent et distribuékube-apiserver: L'API Server est un composant qui expose l'API Kubernetes, l'API server qui permet la configuration d'objets Kubernetes (Pod, Service, Deployment, etc.)core services :

kube-scheduler: Implémente les fonctionnalités de schedulingkube-controller-manager: Responsable de l'état du cluster, boucle infinie qui régule l'état du cluster afin d'atteindre un état désirékube-cloud-controller-manager: Est un composant important du plan de contrôle (control plane) de Kubernetes, spécifiquement conçu pour interagir avec l'infrastructure cloud sous-jacentekube-proxy: Permet le forwarding TCP/UDP et le load balancing entre les services et les backends (Pods)

Le control plane est aussi appelé "Master"

Kubernetes : etcd

- Site : https://etcd.io

- Code : https://github.com/etcd-io/etcd

- Base de données de type Clé/Valeur distribuée (Distributed Key Value Store)

- Haute disponibilité: etcd est conçu pour être hautement disponible, même en cas de panne de certains nœuds

- Cohérence forte: etcd garantit que toutes les données sont cohérentes entre tous les nœuds.

- API simple: etcd offre une API simple et facile à utiliser pour interagir avec les données.

- Surveillance: etcd fournit des outils de surveillance pour suivre l'état du cluster.

- Stocke l'état d'un cluster Kubernetes

- Point sensible (stateful) d'un cluster Kubernetes

- Projet intégré à la CNCF (https://github.com/etcd-io)

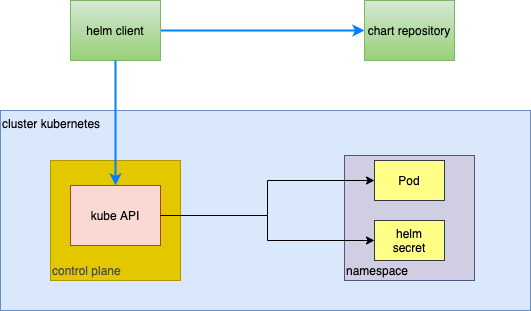

Kubernetes : kube-apiserver

Sans le kube-apiserver le cluster ne sert à rien. De plus, il est LE SEUL à interagir avec le cluster etcd, que ce soit en écriture ou en lecture.

- Les configurations d'objets (Pods, Service, RC, etc.) se font via l'API server

- Un point d'accès à l'état du cluster aux autres composants via une API REST

- Tous les composants sont reliés à l'API server

- Roles :

- Reçoit les requêtes API faites au cluster

- Authentifie les requêtes

- Valide les requêtes

- Récupère, Met à jour les données dans

etcd - Transmet les réponses aux clients

- Intéragit avec le kube-scheduler, le controller-manager, le kubelet, etc...

- C'est une API donc utilisable via des composants externes (kubectl, curl, lens, ...)

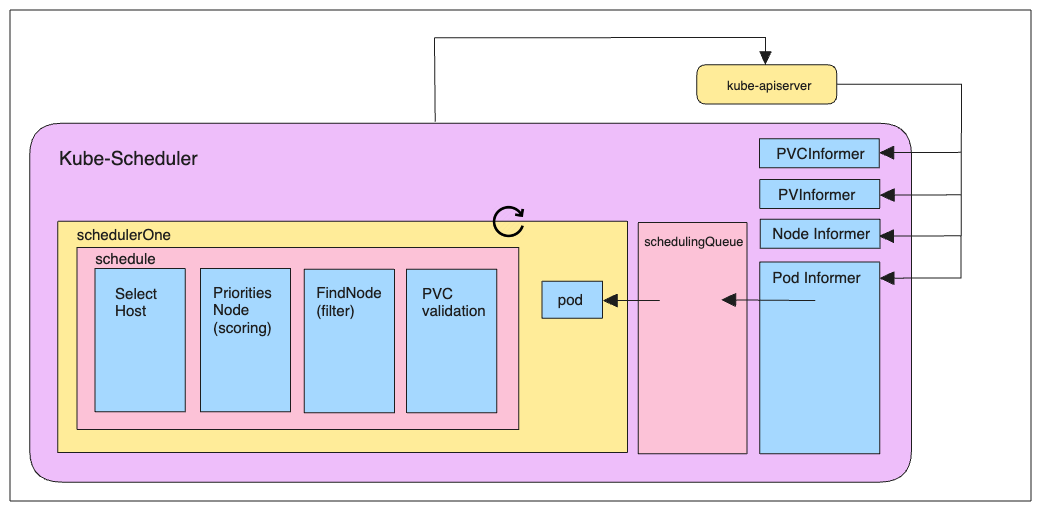

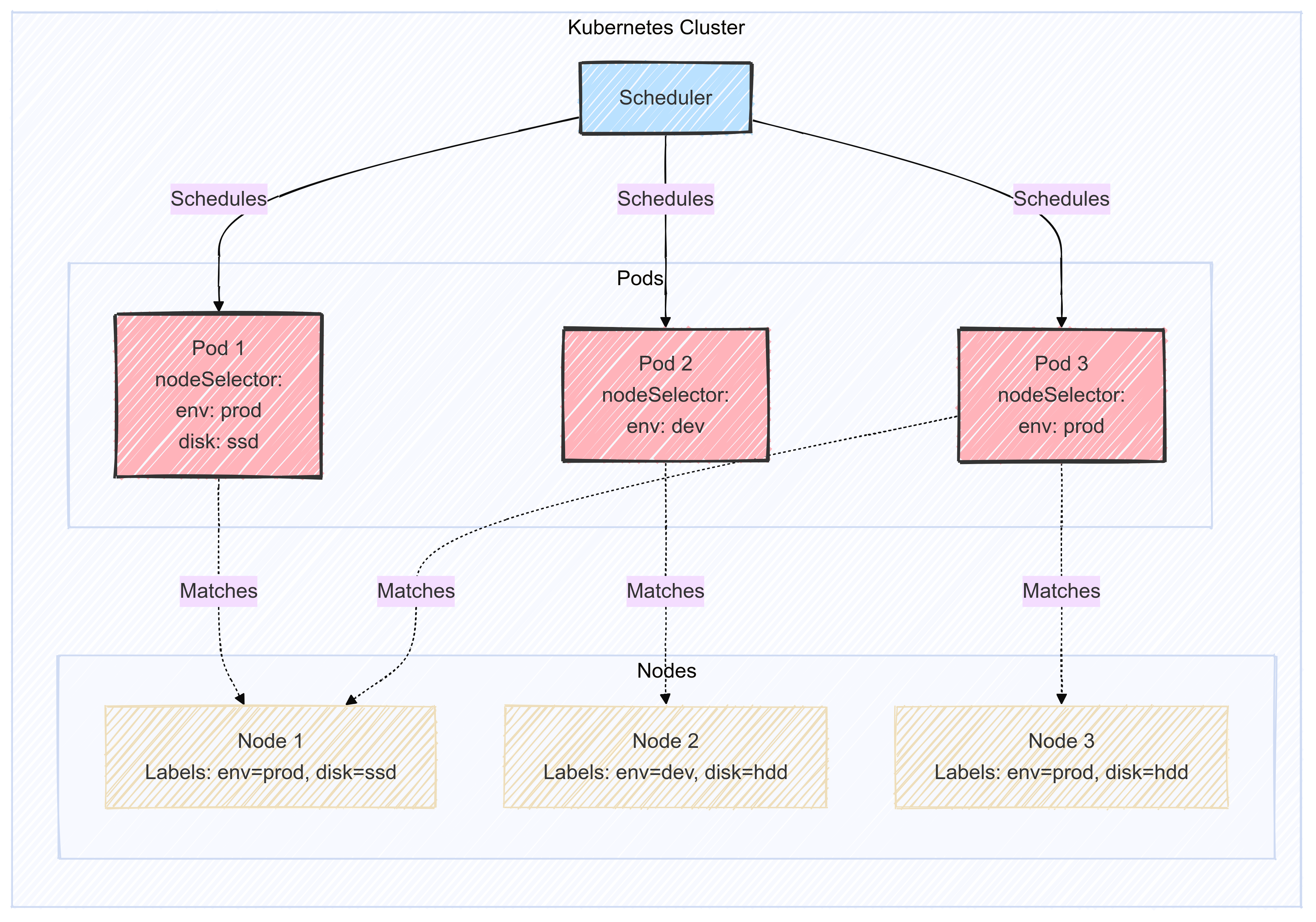

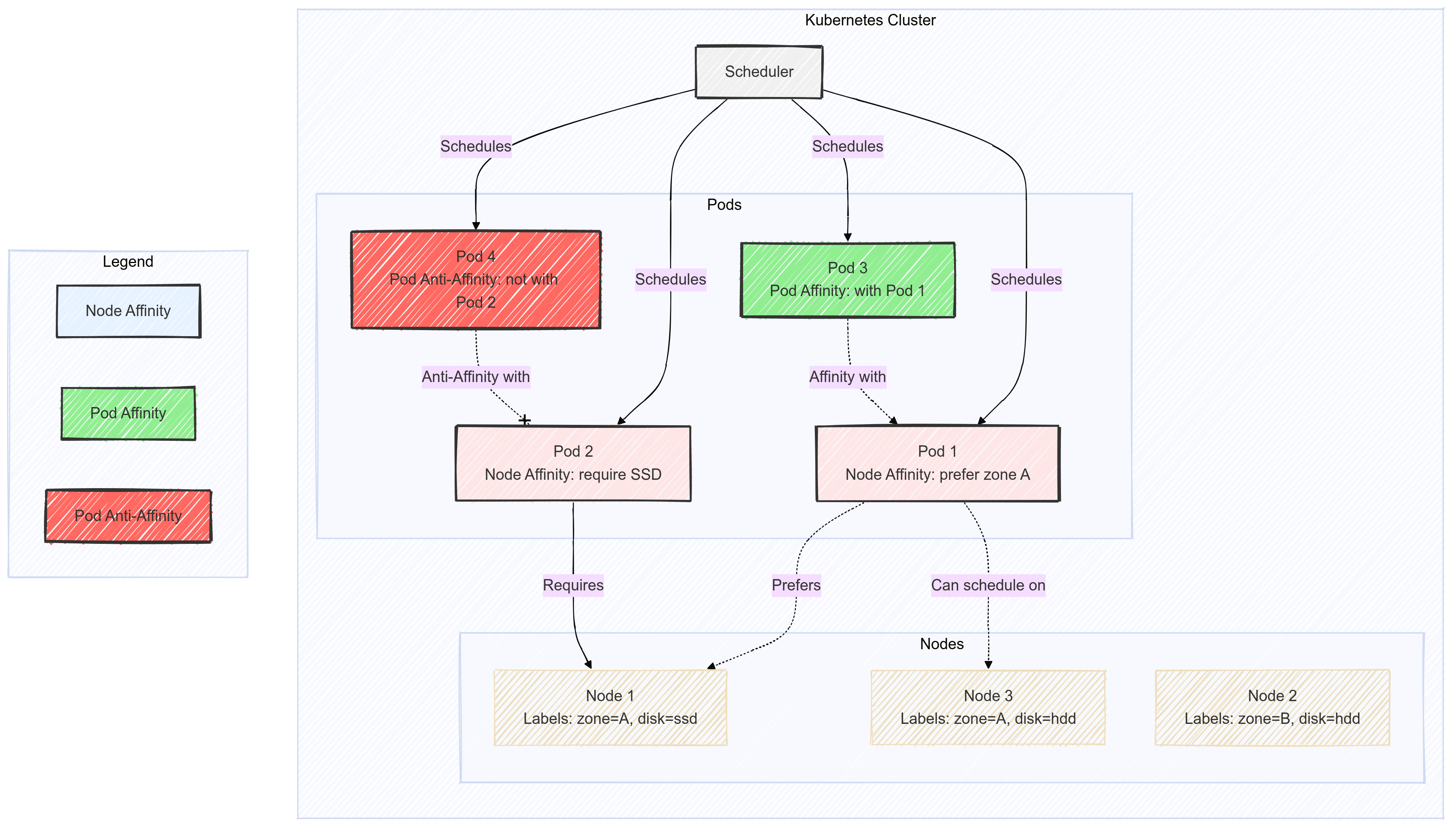

Kubernetes : kube-scheduler

Le kube-scheduler est le composant responsable d'assigner les pods aux nœuds "worker" du cluster. Il choisit alors selon les contraintes qui lui sont imposées un nœud sur lequel les pods peuvent être démarrés et exécutés.

- Planifie les ressources sur le cluster

- En fonction de règles implicites (CPU, RAM, stockage disponible, etc.)

- En fonction de règles explicites (règles d'affinité et anti-affinité, labels, etc.)

Kubernetes : kube-controller-manager

Le kube-controller-manager exécute et fait tourner les processus de contrôle du cluster.

- Boucle infinie qui contrôle l'état d'un cluster

- Effectue des opérations pour atteindre un état donné

- De base dans Kubernetes : replication controller, endpoints controller, namespace controller et serviceaccounts controller

- Processus de contrôle :

- Node Controller : responsable de la gestion des nœuds du cluster et de leur cycle de vie

- Replication Controller : responsable du maintien du nombre de pods pour chaque objet de réplication dans le cluster

- Endpoints Controller : fait en sorte de joindre correctement les services et les pods

- Service Account & Token Controllers : Gestion des comptes et des tokens d'accès à l'API pour l'accès aux

namespacesKubernetes

Kubernetes : kube-cloud-controller-manager

Fonction principale :

- Le CCM agit comme une interface entre Kubernetes et le fournisseur de cloud spécifique (comme AWS, Google Cloud, Azure, etc.). Il permet à Kubernetes de gérer les ressources spécifiques au cloud de manière indépendante du reste du cluster.

- Séparation des responsabilités :

- Avant l'introduction du CCM, le contrôleur de nœud (node controller), le contrôleur de route (route controller) et le contrôleur de service (service controller) étaient intégrés au contrôleur de gestion Kubernetes (kube-controller-manager). Le CCM a extrait ces fonctionnalités spécifiques au cloud pour les gérer séparément.

- Contrôleurs spécifiques au cloud : Le CCM implémente plusieurs contrôleurs qui interagissent avec l'API du fournisseur de cloud :

- Node Controller : Vérifie si les nœuds ont été supprimés dans le cloud après avoir cessé de répondre.

- Route Controller : Configure les routes dans l'infrastructure cloud pour que les pods sur différents nœuds puissent communiquer.

- Service Controller : Crée, met à jour et supprime les load balancers du cloud.

Kubernetes : kube-proxy

Le kube-proxy maintient les règles réseau sur les nœuds. Ces règles permettent la communication vers les pods depuis l'intérieur ou l'extérieur de votre cluster.

Responsable de la publication de services

Route les paquets à destination des PODs et réalise le load balancing TCP/UDP

3 modes de proxyfication :

Userspace mode

IPtables mode

IPVS (IP Virtual Server) mode

Remarque: Par défaut, Kube-proxy fonctionne sur le port 10249. Vous pouvez utiliser un ensemble d'endpoints exposés par Kube-proxy pour l'interroger et obtenir des informations.

Pour voir quel mode est utilisé :

Sur un des noeuds executer la commande :

curl -v localhost:10249/proxyMode;echo

# ex: retourne iptablesCertains plugins réseaux, tel que Cilium, permettent de ne plus utiliser kube-proxy et de le remplacer par un composant du CNI

Kubernetes : kube-proxy Userspace mode

- Userspace mode est ancien et inefficace.

- Le paquet est comparé aux règles iptables puis transféré au pod kube-Proxy, qui fonctionne comme une application pour transférer le paquet aux pods backend.

- Kube-proxy fonctionne sur chaque nœud en tant que processus dans l'espace utilisateur.

- Il distribue les requêtes entre les pods pour assurer l'équilibrage de charge et intercepte la communication entre les services.

- Malgré sa portabilité et sa simplicité, le surcoût de traitement des paquets dans l'espace utilisateur le rend moins efficace pour les charges de trafic élevées.

Kubernetes : kube-proxy IPtables mode

- Le mode iptables est préférable car il utilise la fonctionnalité iptables du noyau, qui est assez mature.

- kube-proxy gère les règles iptables en fonction du fichier YAML du service de Kubernetes.

- Pour gérer le trafic des services, Kube-proxy configure des règles iptables sur chaque nœud.

- Il achemine les paquets vers les pods pertinents en utilisant du NAT (Network Address Translation) iptables.

- Ce mode fonctionne bien avec des volumes de trafic modestes et est plus efficace que le mode espace utilisateur.

Kubernetes : kube-proxy IPVS mode

IPVS mode équilibre la charge en utilisant la fonctionnalité IPVS du noyau Linux. Par rapport au mode IPtables, il offre une meilleure évolutivité et des performances améliorées.

IPVS est le mode recommandé pour les installations à grande échelle car il peut gérer de plus gros volumes de trafic avec efficacité. IPtable Non !

Kubernetes : Kubelet

Elle, Il, iel ? 😉

- Agent principal du nœud : Kubelet est le principal agent qui s'exécute sur chaque nœud (machine) d'un cluster Kubernetes.

- Gestion des pods : Elle est responsable de la création, de la mise à jour et de la suppression des pods sur ce nœud, en suivant les instructions du plan de contrôle Kubernetes.

- Communication avec l'API Kubernetes : Kubelet communique en permanence avec l'API Kubernetes pour recevoir les mises à jour de configuration et les commandes.

- Exécution des conteneurs : Il utilise un runtime de conteneur (comme Docker ou containerd) pour lancer et gérer les conteneurs à l'intérieur des pods.

- Permet à Kubernetes de s'auto configurer :

- Surveille un dossier contenant les manifests (fichiers YAML des différents composant de Kubernetes).

- Applique les modifications si besoin (upgrade, rollback).

- Surveillance de l'état des pods : Kubelet surveille en permanence l'état des pods et des conteneurs, et signale tout problème au plan de contrôle.

- Gestion des ressources : Il gère l'allocation des ressources (CPU, mémoire) aux pods et assure que les limites de ressources ne sont pas dépassées.

- Intégration avec le système d'exploitation : Kubelet s'intègre avec le système d'exploitation hôte pour gérer les réseaux, les volumes et autres fonctionnalités du système.

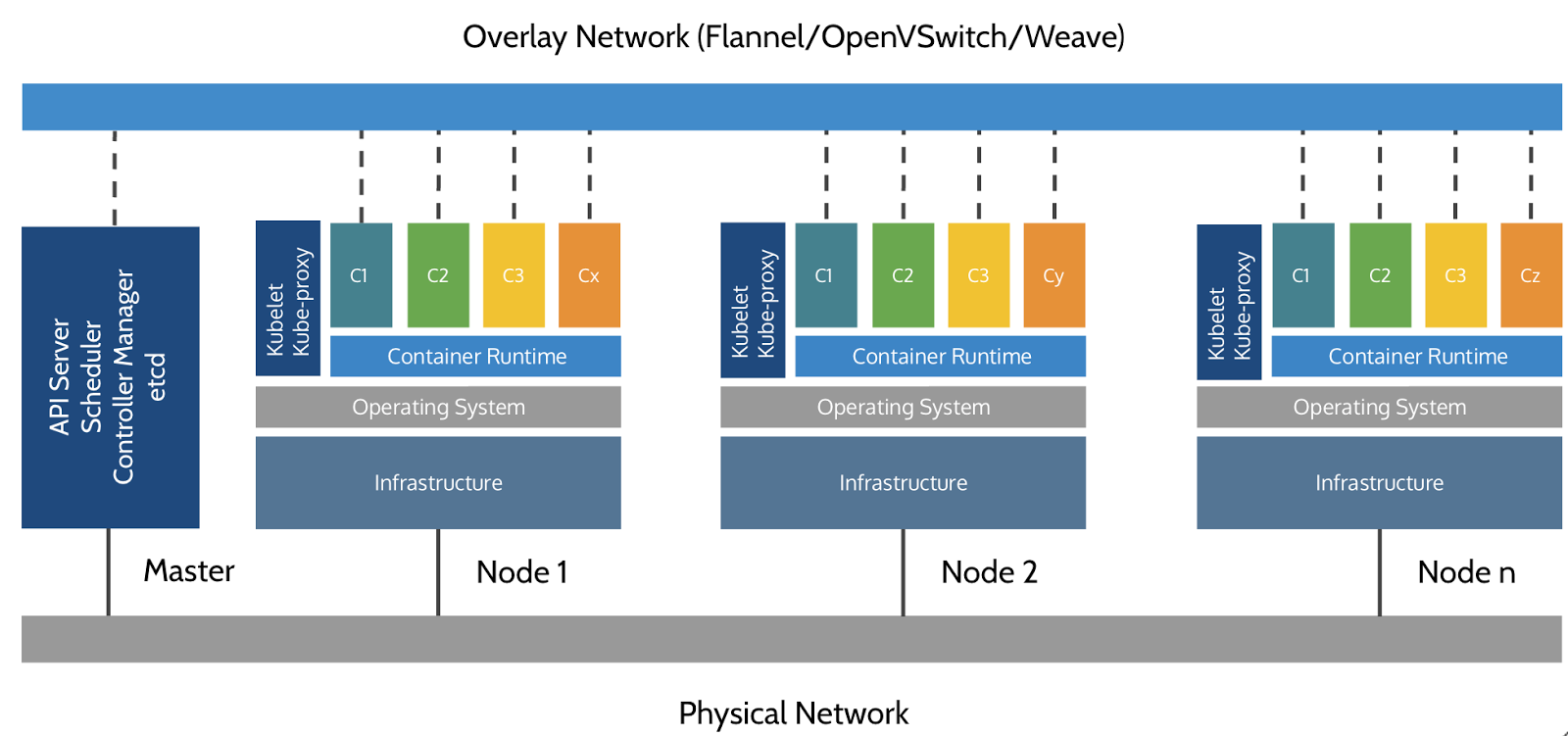

Kubernetes : Architecture détaillée

Kubernetes : Cluster Architecture

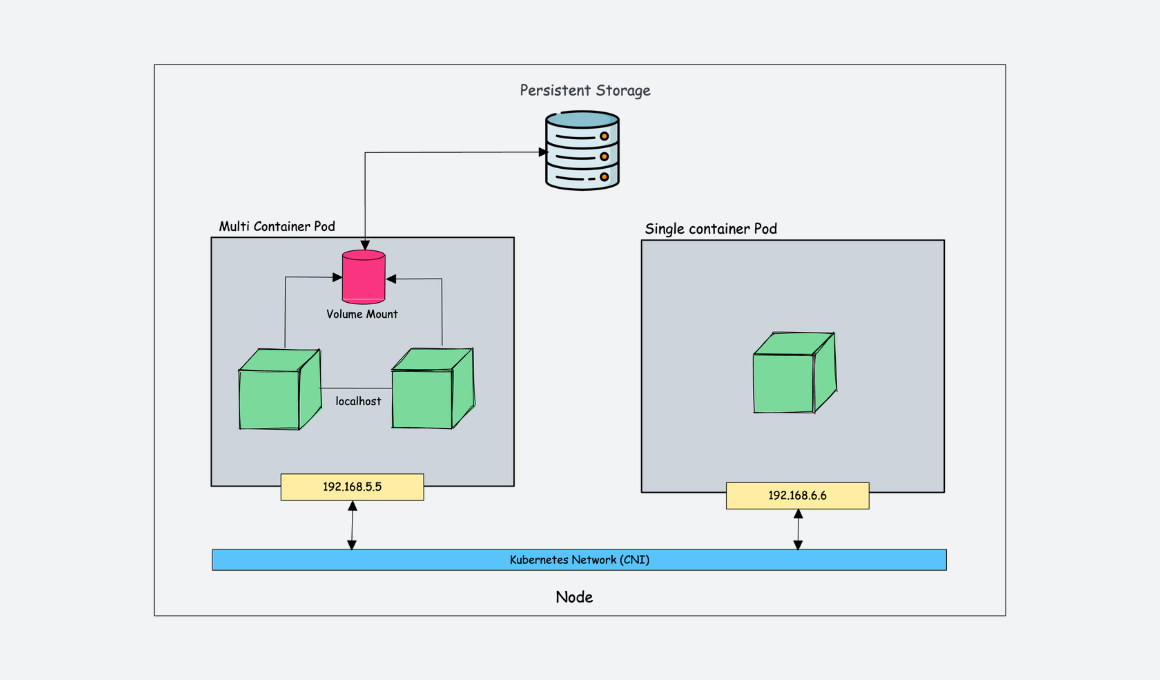

Kubernetes: Network

Kubernetes n'implémente pas de solution réseau par défaut, mais s'appuie sur des solutions tierces qui implémentent les fonctionnalités suivantes:

- Chaque pods reçoit sa propre adresse IP

- Tous les nœuds doivent pouvoir se joindre, sans NAT

- Les pods peuvent communiquer directement sans NAT

- Les pods et les nœuds doivent pouvoir se rejoindre, sans NAT

- Chaque pod est conscient de son adresse IP (pas de NAT)

- Kubernetes n'impose aucune implémentation particulière

- Quelques exemple d'implémentations :

- Calico : https://projectcalico.docs.tigera.io/about/about-calico/

- Cilium : https://github.com/cilium/cilium

- Flannel : https://github.com/flannel-io/flannel#flannel

- Multus : Un Multi Network plugin permet d'avoir des pods avec plusieurs interfaces

- Weave Net : https://www.weave.works/oss/net/

- Voir les autres : https://kubernetes.io/docs/concepts/cluster-administration/networking/

Kubernetes : Aujourd'hui

Les versions de Kubernetes sont exprimées sous la forme x.y.z, où x est la version majeure, y est la version mineure et z est la version du correctif, conformément à la terminologie du Semantic Versioning.

- Version 1.34.x : stable en production

- Solution complète et une des plus utilisées

- Éprouvée par Google

- https://kubernetes.io/releases/

1.33

Latest Release:1.33.4 (released: 2025-08-12)

End of Life:2026-06-28

Complete 1.33 Schedule and Changelog

KUBERNETES : Installation

Kubernetes Local : Poste Personnel

| Solution | Description | Avantages | Inconvénients |

|---|---|---|---|

| Minikube | Outil officiel pour installer un cluster Kubernetes local sur une machine. | - Facile à installer et à configurer - Compatible avec la majorité des environnements - Supporte divers hyperviseurs et conteneurs |

- Peut être lourd en ressources - Nécessite une VM pour fonctionner |

| Kind | Kubernetes IN Docker (KinD) utilise Docker pour exécuter des clusters. | - Léger et rapide - Simple à configurer - Idéal pour les tests CI/CD |

- Moins de fonctionnalités avancées - Dépend de Docker |

| MicroK8s | Distribution légère de Kubernetes par Canonical. | - Facile à installer - Léger et optimisé - Idéal pour les environnements de développement |

- Moins de flexibilité dans la configuration - Utilise des snaps (peut ne pas plaire à tout le monde) |

| K3s | Distribution allégée de Kubernetes par Rancher. | - Très léger et rapide - Idéal pour les environnements IoT et edge - Moins de ressources requises |

- Moins de fonctionnalités intégrées - Moins documenté que Minikube |

| Docker Desktop | Inclut une option pour exécuter Kubernetes directement. | - Facile à utiliser pour les développeurs habitués à Docker - Intégration transparente avec Docker |

- Peut être lourd en ressources - Moins flexible que Minikube ou Kind |

| Rancher Desktop | - Open Source, - Choix des version de k8s - Choix du CRI |

- Facile à utiliser | - Moins d'extensions que Minikube |

Kubernetes Local : Minikube

Installation : https://minikube.sigs.k8s.io/docs/start

- Créer un cluster

- minikube start

- Les cluster sont ajoutés automatiquement au fichier ~/.kube/config de votre poste de travail

Les cluster sont supprimés automatiquement au fichier ~/.kube/config avec la commande

minikube delete [--all]- Supporte de nombreux drivers

- (HyperKit, Hyper-V, KVM, VirtualBox, but also Docker and many others)

- Beaucoup de plugins (addons)

minikube addons list

Kubernetes Local : k3s

Pré-requis : - Linux - Raspberry

- Installation : https://docs.k3s.io/installation

ou plus simplement : curl -sfL https://get.k3s.io | sh -

- K3s est conçu pour être très léger, nécessitant seulement environ 512 Mo de RAM pour fonctionner. Cela le rend idéal pour les environnements avec des ressources limitées.

Kubernetes Local : kind

- Kubernetes-in-Docker

- Il faut un serveur docker

- Fonctionne aussi avec podman

- Créer un cluster

kind create cluster

- Possibilité de créer plusieurs clusters

- Possibilité de créer des clusters de plusieurs noeuds (avec un fichier de config yaml)

Kubernetes Local : Docker Desktop

Installation : https://www.docker.com/products/docker-desktop/

Licence obligatoire si autre utilisation que personnelle (https://www.docker.com/pricing/)

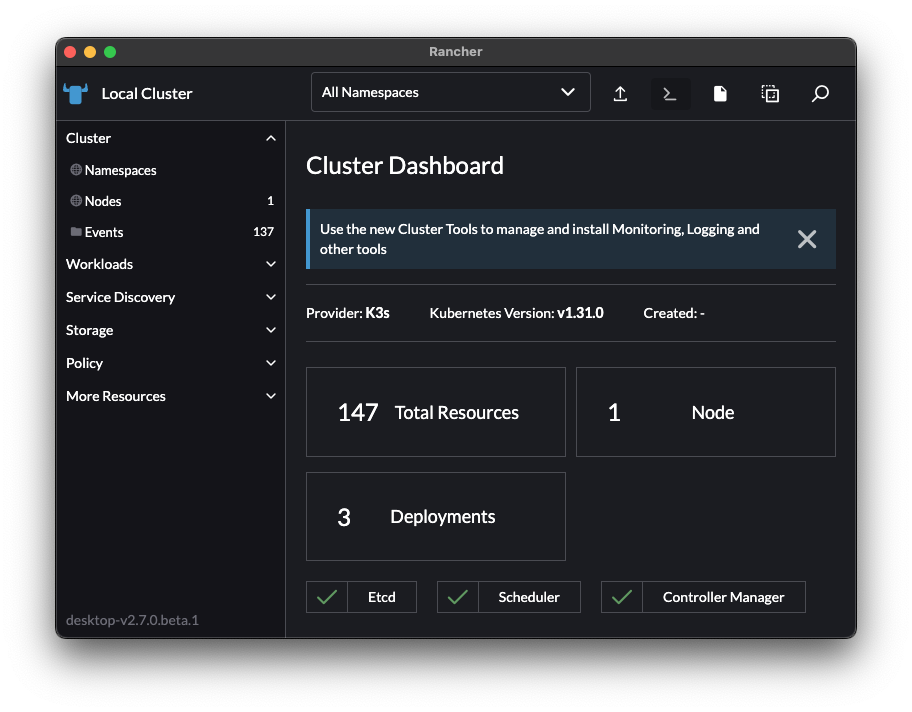

Kubernetes Local : Rancher Desktop

- Installation : https://rancherdesktop.io/

- Configuration Simple

- Port-Forwarding simple

- Build et Run de container (nerdctl ou Docker CLI)

- Choix des version de kubernetes

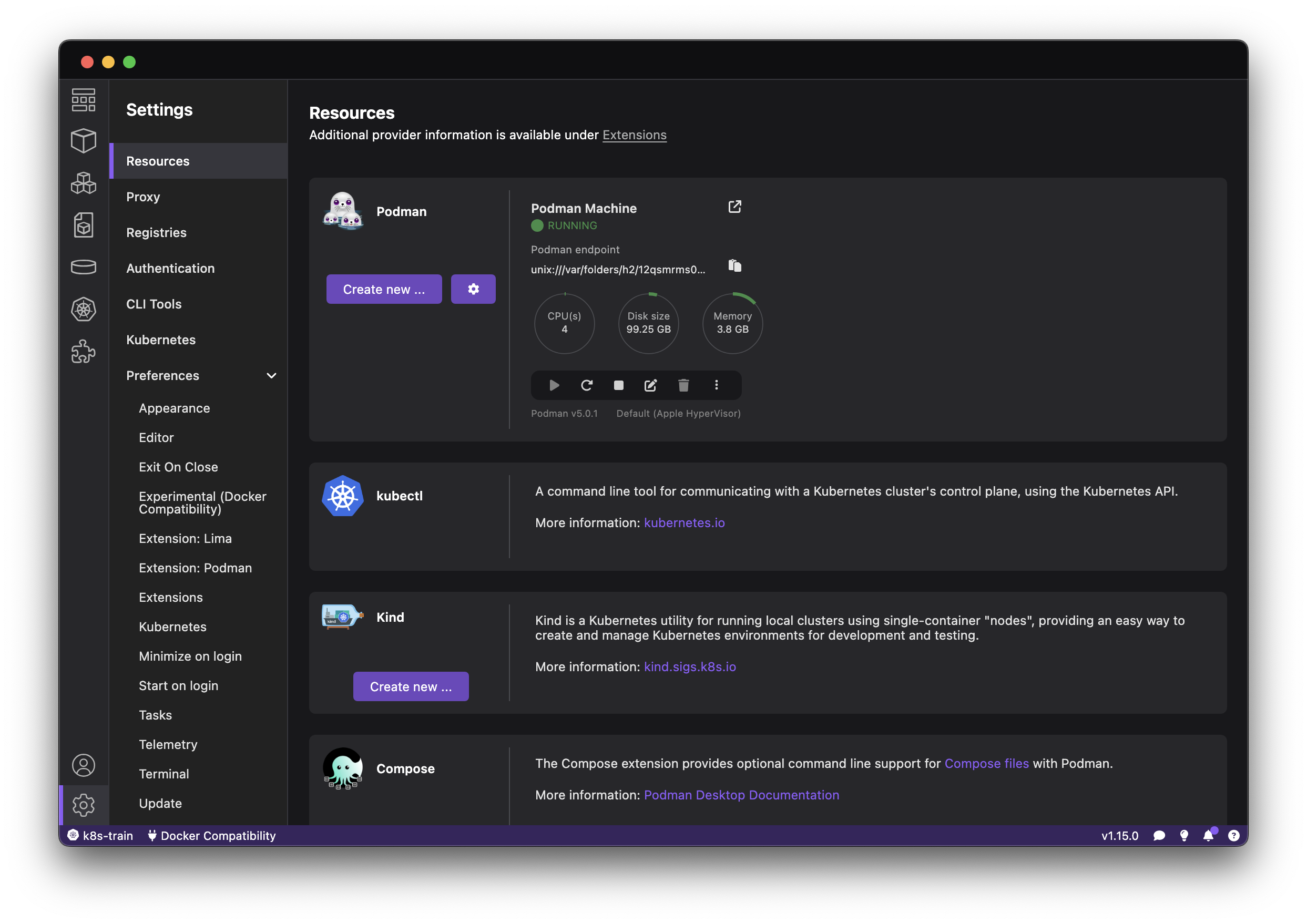

Kubernetes Local : Podman Desktop

- Installation : https://podman-desktop.io/

- Docker ou Kubernetes au choix

- docker-compose (podman compose) doisponible

- Configuration simple

- Utilisation de contextes multiples

- Création de clusters kubernetes locaux avec kind

Installation de Kubernetes

- De nombreuses ressources présentes pour le déploiement de Kubernetes dans un environnement de production

Kubeadm est un outil qui facilite le déploiement de Kubernetes en automatisant les tâches d'initialisation et de configuration d'un cluster.

Installation de Kubernetes avec kubeadm

- Certains pré-requis sont nécessaires avant d'installer Kubernetes :

- Désactiver le

swap(Support alpha depuis la 1.22) - Assurer que les ports requis soient ouverts : https://kubernetes.io/docs/setup/independent/install-kubeadm/#check-required-ports

- Installer une Container Runtime compatible CRI (containerd, CRI-O, Docker, ...)

- Désactiver le

kubeadm

- Installer les composants Kubernetes (kubeadm, kubectl, kubelet) : https://kubernetes.io/docs/setup/independent/install-kubeadm/

- Exécuter :

kubeadm initsur le noeudmaster(control plane)kubeadm joinsur les autres noeuds (worker) (avec le token fournit par la commandekubeadm init)

- Copier le fichier de configuration généré par

kubeadm init - Installer le plugin Réseau

- Optionnellement: Tester le déploiement d'un pod

kubeadm demo

kubeadm fonctionnalités

En plus de l'installation de Kubernetes,

kubeadmpeut :Génération des fichiers de configuration: Crée les fichiers de configuration nécessaires pour les composants du cluster.

Gestion des certificats: Génère et distribue les certificats nécessaires pour sécuriser les communications entre les composants du cluster.

Gestion des tokens: Crée des tokens d'authentification pour les nœuds qui rejoignent le cluster.

Vérification de la configuration: Valide que le système et les configurations sont compatibles avec Kubernetes.

Mises à jour et modifications: Facilite les mises à jour des versions de Kubernetes et les modifications de la configuration du cluster.

Kubernetes managés "as a Service" Majeurs

- Plateformes Cloud Majeures :

- Amazon Elastic Kubernetes Service (EKS):

- Documentation : https://aws.amazon.com/fr/eks/

- Offre une solution entièrement gérée pour déployer, gérer et mettre à l'échelle des clusters Kubernetes sur AWS.

- Google Kubernetes Engine (GKE):

- Documentation : https://cloud.google.com/kubernetes-engine

- Propose une plateforme hautement disponible et entièrement gérée pour exécuter des applications conteneurisées sur Google Cloud Platform.

- Azure Kubernetes Service (AKS):

- Documentation : https://azure.microsoft.com/fr-fr/services/kubernetes-service/

- Permet de déployer et gérer des clusters Kubernetes sur Azure avec une intégration profonde avec les autres services Azure.

- Amazon Elastic Kubernetes Service (EKS):

Kubernetes managés "as a Service" Populaires

- Autres Plateformes Populaires :

- DigitalOcean Kubernetes:

- Documentation : https://www.digitalocean.com/products/kubernetes/

- Offre une solution simple et abordable pour déployer des clusters Kubernetes sur DigitalOcean.

- Rancher Kubernetes Engine (RKE):

- Documentation : https://rancher.com/docs/rke/latest/en/

- Solution open-source pour gérer des clusters Kubernetes multi-cloud et sur site.

- Platform9 Managed Kubernetes:

- Documentation : https://platform9.com/docs/

- Plateforme de gestion de Kubernetes hybride et multi-cloud.

- Red Hat OpenShift:

- Documentation : https://www.openshift.com/

- Plateforme containerisée complète basée sur Kubernetes, offrant une large gamme de fonctionnalités pour les entreprises.

- Scaleway Kapsule :

- Documentation : https://www.scaleway.com/fr/kubernetes-kapsule/

- Alibaba Container Service for Kubernetes (ACK)

- Documentation : https://www.alibabacloud.com/fr/product/kubernetes

- DigitalOcean Kubernetes:

Autres Installateurs de Kubernetes

Via Ansible :

kubesprayhttps://github.com/kubernetes-sigs/kubesprayVia Terraform : https://github.com/poseidon/typhoon

- Il existe d'autres projets open source basés sur le langage Go :

- kube-aws : https://github.com/kubernetes-incubator/kube-aws

- kops : https://github.com/kubernetes/kops

- rancher : https://rancher.com/docs/rancher/v2.5/en/

- tanzu : https://github.com/vmware-tanzu

- clusterAPI : https://cluster-api.sigs.k8s.io/

Conformité kubernetes

Voici quelques outils permettant de certifier les déploiements des cluster kubernetes en terme de sécurité et de respects des standards

- Sonobuoy

- Popeye

- kube-score

- kube-bench

- Kube-hunter:

KUBERNETES : Utilisation et Déploiement des Ressources

Kubernetes : kubectl

- Le seul (ou presque) outil pour interagir avec des clusters Kubernetes

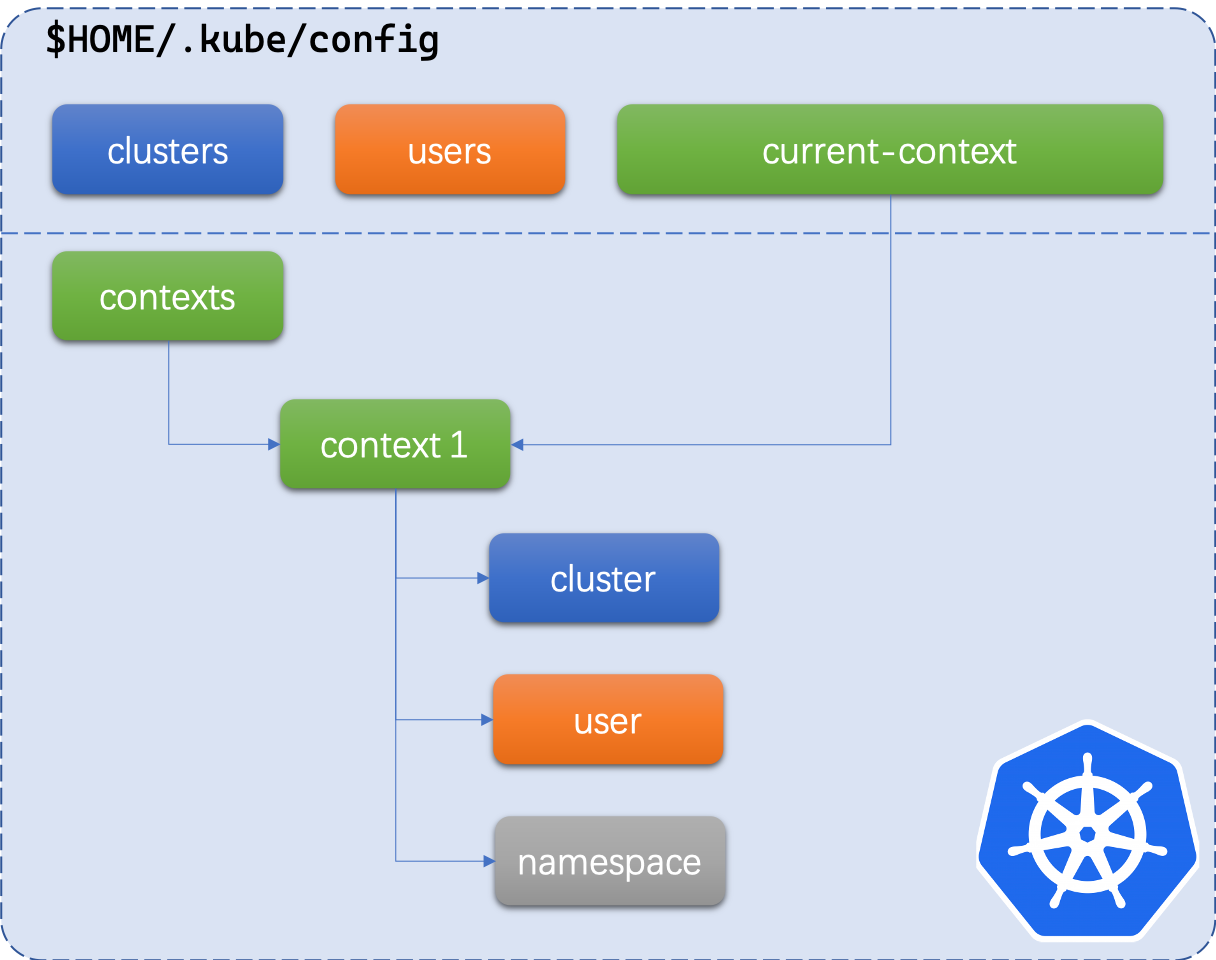

- Utilise un ou plusieurs fichier(s) de configuration (kubeconfig) pour communiquer avec l'API de Kubernetes

Le(s) fichier(s) se trouve(nt) par défaut dans le répertoire

~/.kube/config- Le fichier de configuration contient des informations essentielles pour se connecter au cluster, notamment :

- L'adresse(URI) de l'APIServer

- Les chemins des certificats TLS utilisés pour l'authentification

- Le contexte actuel (cluster, utilisateur, namespace) pour cibler un environnement spécifique.

- Des informations d'identification (jetons, mots de passe) pour l'authentification.

- Fichier

kubeconfigpeut être passé en paramètre de kubectl avec le flag--kubeconfig- ex:

kubectl --kubeconfig=/opt/k8s/config get po

- ex:

- Fichier

kubeconfigpeut être passé en paramètre de kubectl avec la variable d'nvironnementKUBECONFIG- ex:

KUBECONFIG=/opt/k8s/config kubectl get pods

- ex:

Kubeconfig 1/4

Un seul fichier pour gérer tous les clusters avec trois informations :

- Serveurs (IP, CA Cert, Nom)

- Users (Nom, Certificat, Clé)

- Context, association d'un user et d'un serveur

Kubeconfig 2/4

Kubeconfig 3/4

apiVersion: v1

clusters:

- cluster:

certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FU..

server: https://akshlprod001-e419e3f0.hcp.northeurope.azmk8s.io:443

name: aks-hl-prod-001

contexts:

- context:

cluster: aks-hl-prod-001

namespace: velero

user: clusterUser_rg-hl-prod-001_aks-hl-prod-001

name: aks-hl-prod-001

current-context: aks-hl-prod-001

kind: Config

preferences: {}

users:

- name: clusterUser_rg-hl-prod-001_aks-hl-prod-001

user:

client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0t..

client-key-data: LS0tLS1CRUdJTiBSU0Eg..

token: 0ad033b165e2f7a4f705ca6defef8555ff501345e2324cf337b68820d85dc65bae39c47bb58ad913b0385a0d7eb5df6e872dbd1fe62fd34ca6e4ed58b2e8a733Kubeconfig 3/4

Lorsque vous accédez à plusieurs clusters Kubernetes, vous aurez de nombreux fichiers kubeconfig.

Par défaut, kubectl recherche uniquement un fichier nommé config dans le répertoire $HOME/.kube.

Alors, comment pouvons-nous fusionner plusieurs fichiers kubeconfig en un seul ?

- Faire une copie de votre fichier kubeconfig (au cas ou 😱...)

cp ~/.kube/config ~/.kube/config-backup - Définir la variable d'environnement KUBECONFIG

La variable d'environnement KUBECONFIG est une liste de chemins vers des fichiers de configuration, par exemple :

export KUBECONFIG=~/.kube/config:/path/cluster1/config:/path/cluster2/config:/path/cluster3/config- Fusionner tous les fichiers kubeconfig en un seul

kubectl config view --flatten > all-in-one-kubeconfig.yaml- Remplacer l'ancien fichier de configuration par le nouveau fusionné

mv all-in-one-kubeconfig.yaml ~/.kube/config- Tester !

kubectl config get-contextsKubernetes : Kubectl

Kubernetes : kubectl api-resources

- Afficher la liste des ressources API supportées par le serveur:

$ kubectl api-resources

NAME SHORTNAMES APIGROUP NAMESPACED KIND

configmaps cm true ConfigMap

limitranges limits true LimitRange

namespaces ns false Namespace

nodes no false Node

persistentvolumeclaims pvc true PersistentVolumeClaim

persistentvolumes pv false PersistentVolume

pods po true Pod

secrets true Secret

services svc true Service

daemonsets ds apps true DaemonSet

deployments deploy apps true Deployment

replicasets rs apps true ReplicaSet

statefulsets sts apps true StatefulSet

horizontalpodautoscalers hpa autoscaling true HorizontalPodAutoscaler

cronjobs cj batch true CronJob

jobs batch true Job

ingresses ing extensions true Ingress- Pourquoi utiliser

kubectl api-resources?- Découverte: Pour connaître les ressources disponibles dans votre cluster.

- Documentation: Pour obtenir des informations sur les différentes ressources et leurs propriétés.

- Développement: Pour créer des scripts et des outils d'automatisation.

- Dépannage: Pour identifier les problèmes liés à des ressources spécifiques.

Kubernetes : kubectl explain

- Le "man pages" de kubernetes

- Explorer les types et définitions

kubectl explain type- Expliquer la définition d'un champs de ressource, ex:

kubectl explain node.spec- Boucler sur les définitions

kubectl explain node --recursiveKubernetes : Kind

Les noms de ressources les plus courants ont 3 formes:

- singulier (par exemple, node, service, deployment)

- pluriel (par exemple, nodes, services, deployments)

- court (par exemple no, svc, deploy)

Certaines ressources n'ont pas de nom court (clusterroles, clusterrolebindings, roles ...)

Les points de terminaison (endpoints) ont uniquement une forme plurielle ou courte (ep)

Kubernetes - Obtenir des informations : kubectl get

Nous allons explorer en détail les différents types de ressources Kubernetes plus tard dans ce cours.

Pour l'instant, concentrons-nous sur l'utilisation de kubectl pour récupérer des informations sur notre cluster.

Voiçi quelques exemples d'utilisation de cette commande très puissante

- Afficher les noeuds du cluster :

kubectl get nodes- Ces commandes sont équivalentes:

kubectl get no

kubectl get nodesKubernetes - Obtenir des informations : kubectl get

- plus d'infos

kubectl get nodes -o wide- Sortie yaml / json

kubectl get nodes -o yaml

kubectl get nodes -o jsonUtiliser JSONPath

- Plus d'infos : https://kubernetes.io/docs/reference/kubectl/jsonpath/

kubectl get pods -o=jsonpath='{@}'

kubectl get pods -o=jsonpath='{.items[0]}'

kubectl get pods \

--output=jsonpath='{.items[0].metadata.name}'Kubernetes - Obtenir des informations : kubectl get

- Utiliser

jq

kubectl get nodes -o json |

jq ".items[] | {name:.metadata.name} + .status.capacity"⚠ : Il faut utiliser jq quand on a besoin de regexp car JSONPath ne les supporte pas.

ex:

# KO :

kubectl get pods -o jsonpath='{.items[?(@.metadata.name=~/^test$/)].metadata.name}'

# OK :

kubectl get pods -o json | jq -r '.items[] | select(.metadata.name | test("test-")).spec.containers[].image'Kubernetes - Obtenir des informations : kubectl get

- Afficher les namespaces

kubectl get ns

kubectl get namespaces- Par défaut, kubectl utilise le namespace

default - Il est possible de sélectionner un namespace avec l'option

-nou--namespace

kubectl -n kube-system get podsKubernetes - Obtenir des informations : kubectl get

- Afficher les pods (pour le namespace default)

kubectl get pods

kubectl get podKubernetes - Obtenir des informations : kubectl get

- Afficher les services (pour le namespace

default):

kubectl get services

kubectl get svcKubernetes : kubectl get

- Afficher les ressources d'un

namespaceparticulier - Utilisable avec la plupart des commandes

kubectl

kubectl get pods --namespace=kube-system

kubectl get pods -n kube-system

# Mais aussi sur d'autres commandes

kubectl create -n NNN ...

kubectl run -n NNN ...

kubectl delete -n NNN ...

# ...Kubernetes - Obtenir des informations : kubectl get

- Pour lister des ressources dans tous les namespaces :

--all-namespaces - Depuis kubernetes 1.14 on peut utiliser le flag

-Aen raccourci - Il est possible de l'utiliser avec beaucoup de commande kubectl pour manipuler toutes les ressources

kubectl get pods --all-namespaces

# ou

kubectl get pods -A

# autres actions

kubectl delete -A ...

kubectl label -A ...Kubectl : Se déplacer dans un Namespace de manière permanente (comme un cd)

Évite de toujours préciser le flag -n

kubectl get ns

kubectl config set-context --current --namespace <nom-du-namespace>

# ou

alias kubens='kubectl config set-context --current --namespace '

# ex: kubens kube-system Kubernetes : namespace kube-public

kube-public est créé par kubeadm

kubectl get all -n kube-public- Le configMap contient les informations données par la commande

kubectl cluster-info

kubectl -n kube-public get configmaps

# voir le contenu du configmap (cm)

kubectl -n kube-public get configmap cluster-info -o yaml

# Ce configmap est lisible par tout le monde sans authentification

curl -k https://{NodeIP}/api/v1/namespaces/kube-public/configmaps/cluster-info

# Contient le kubeconfigCe configmap contient l'url de l'API du serveur, et la clé publique de l'AC

Ce fichier ne contient pas de clés client ni de tokens

Il ne s'agit pas d'informations sensibles

Kubernetes : kubeconfig

- Extraire le kubeconfig du configmap

cluster-info

curl -sk https://<IP PRIV>/api/v1/namespaces/kube-public/configmaps/cluster-info \

| jq -r .data.kubeconfigKubernetes : namespace kube-node-lease

Qu'est-ce qu'un Lease dans Kubernetes ? Un Lease est un objet qui expire après un certain temps s'il n'est pas renouvelé. Dans le contexte de kube-node-lease, chaque nœud du cluster a un Lease associé. La kubelet (l'agent Kubernetes s'exécutant sur chaque nœud) envoie régulièrement des mises à jour à ce Lease pour indiquer qu'il est toujours en fonctionnement.

- Ce namespace particulier existe depuis la 1.14

- Il contient un objet

leasepar noeud - Ces

leasespermettent d'implémenter une nouvelle méthode pour vérifier l'état de santé des noeuds - Voir (KEP-0009)[https://github.com/kubernetes/enhancements/blob/master/keps/sig-node/0009-node-heartbeat.md] pour plus d'information

Kubernetes : kubectl describe

kubectl describea besoin d'un type de ressource et optionnellement un nom de ressourceIl est possible de fournir un préfixe de nom de ressource

ex:

kubectl describe node/worker-0

kubectl describe node worker-0Pourquoi utiliser kubectl describe ? :

- Dépannage: Pour comprendre pourquoi un objet ne fonctionne pas comme prévu.

- Audit: Pour vérifier la configuration d'un objet et s'assurer qu'elle correspond à vos attentes.

- Apprentissage: Pour mieux comprendre la structure et le fonctionnement des différents objets Kubernetes.

Kubernetes : Création d'objets Kubernetes

Kubernetes : Création d'objets Kubernetes

Les objets Kubernetes sont créés sous la forme de fichiers JSON ou YAML et envoyés à l'APIServer

Possible d'utiliser la commande

kubectl run, mais limitée auxdeploymentset auxjobsL'utilisation de fichiers YAML permet de les stocker dans un système de contrôle de version comme git, mercurial, etc...

La documentation de référence pour l'API Kubernetes https://kubernetes.io/docs/reference/#api-reference

Kubernetes : Créer un pod en ligne de commande

- Cette commande avant la 1.18 créait un

deployment - Depuis elle démarre un simple

pod

# Création d'un pod en tâche de fond

kubectl run pingu --image=alpine -- ping 127.1# Création d'un pod en intératif

kubectl run -i --tty my-pod --image=debian -- /bin/bash⚠ : Notez le --entre le nom de l'image et la commande à lancer

Kubernetes : Créer un déploiement (par exemple) en ligne de commande

kubectl create deployment...- Depuis kubernetes 1.19, il est possible de préciser une commande au moment du

create

kubectl create deployment pingu --image=alpine -- ping 127.1⚠ : Notez le --entre le nom de l'image et la commande à lancer

Kubernetes : Création d'objets Kubernetes

- Pour créer un object Kubernetes depuis votre fichier

YAML, utilisez la commandekubectl create:

kubectl create -f object.yaml- Il est possible de créer des objets Kubernetes à partir d'une URL :

kubectl create -f https://raw.githubusercontent.com/kubernetes/examples/master/guestbook/frontend-deployment.yamlKubernetes : Création d'objets Kubernetes

- Pour les supprimer exécuter simplement :

kubectl delete -f object.yaml- Mettre à jour un objet Kubernetes en écrasant la configuration existante:

kubectl replace -f object.yaml

kubectl apply -f object.yaml⚠ : Il est possible d'utiliser apply pour créer des resources.

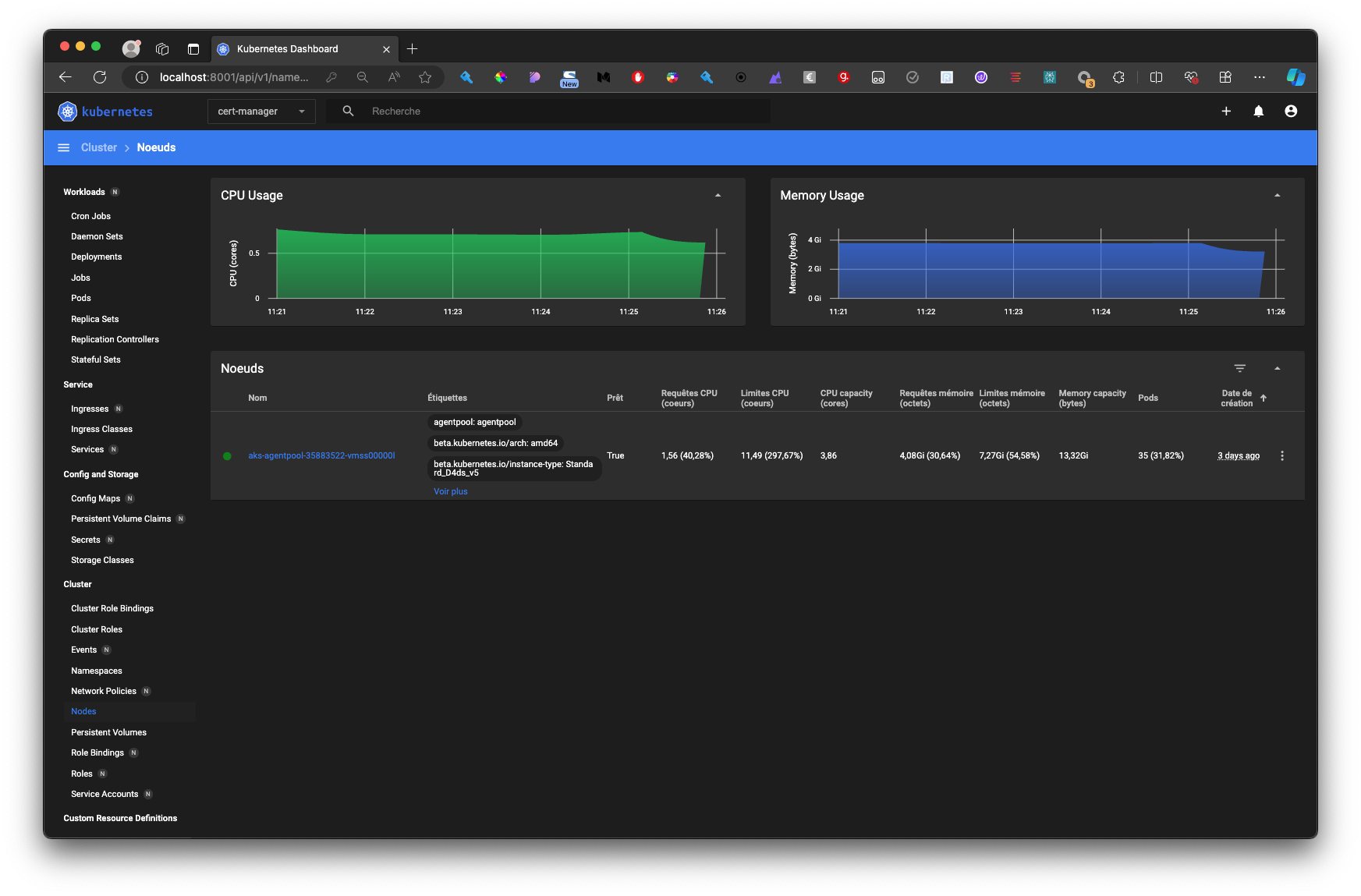

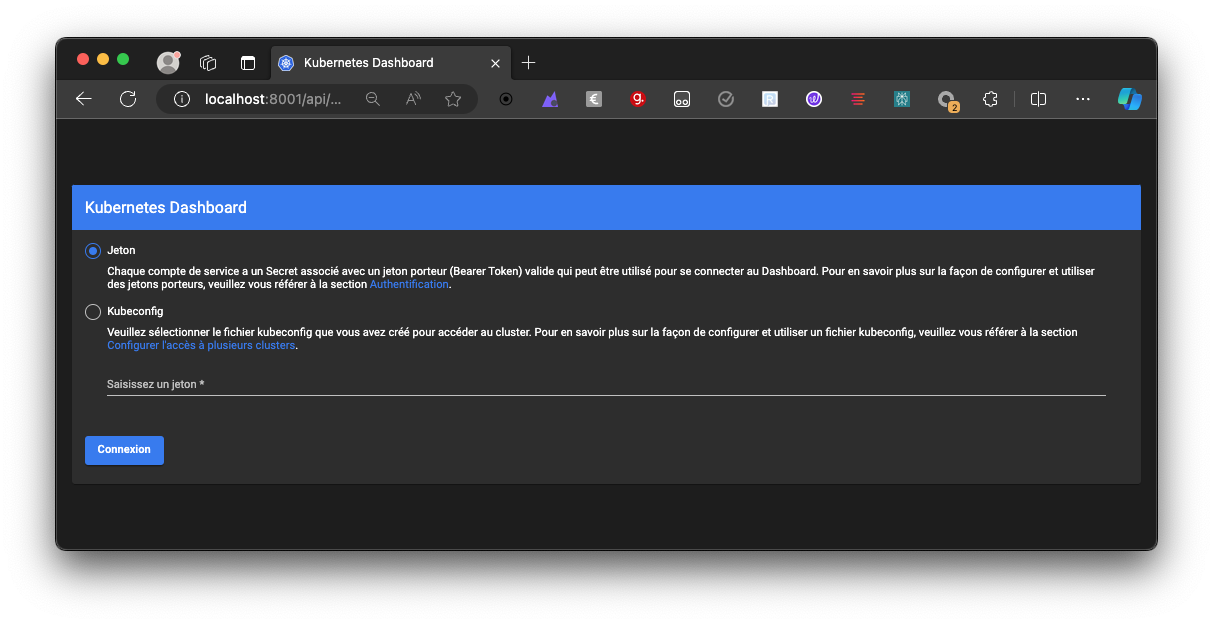

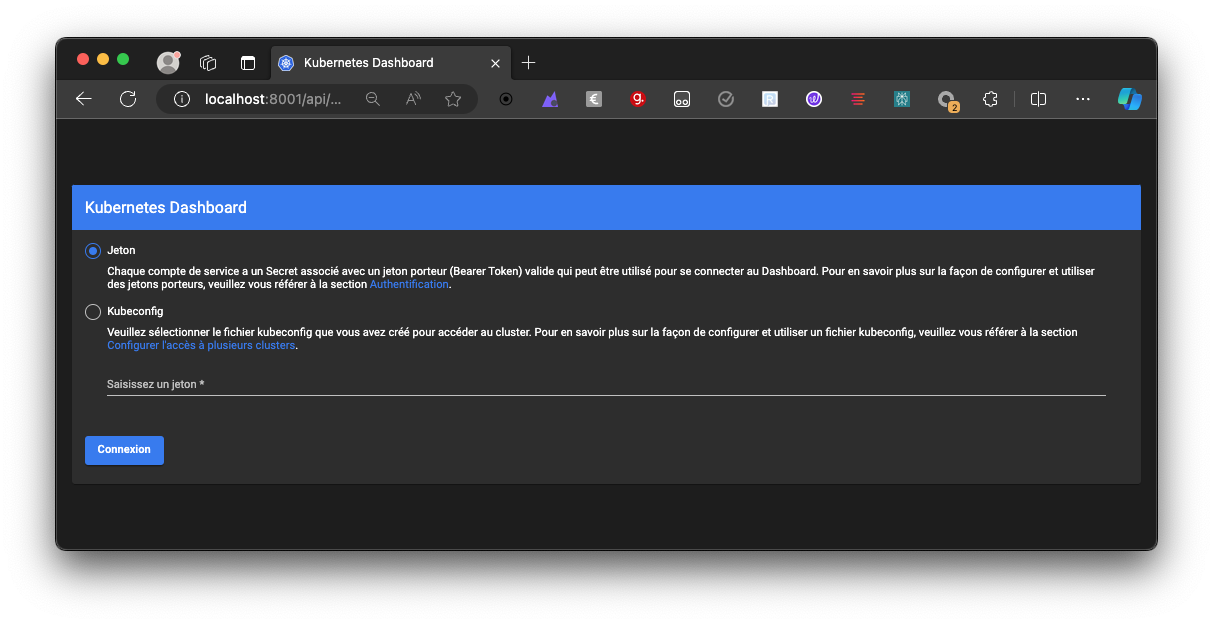

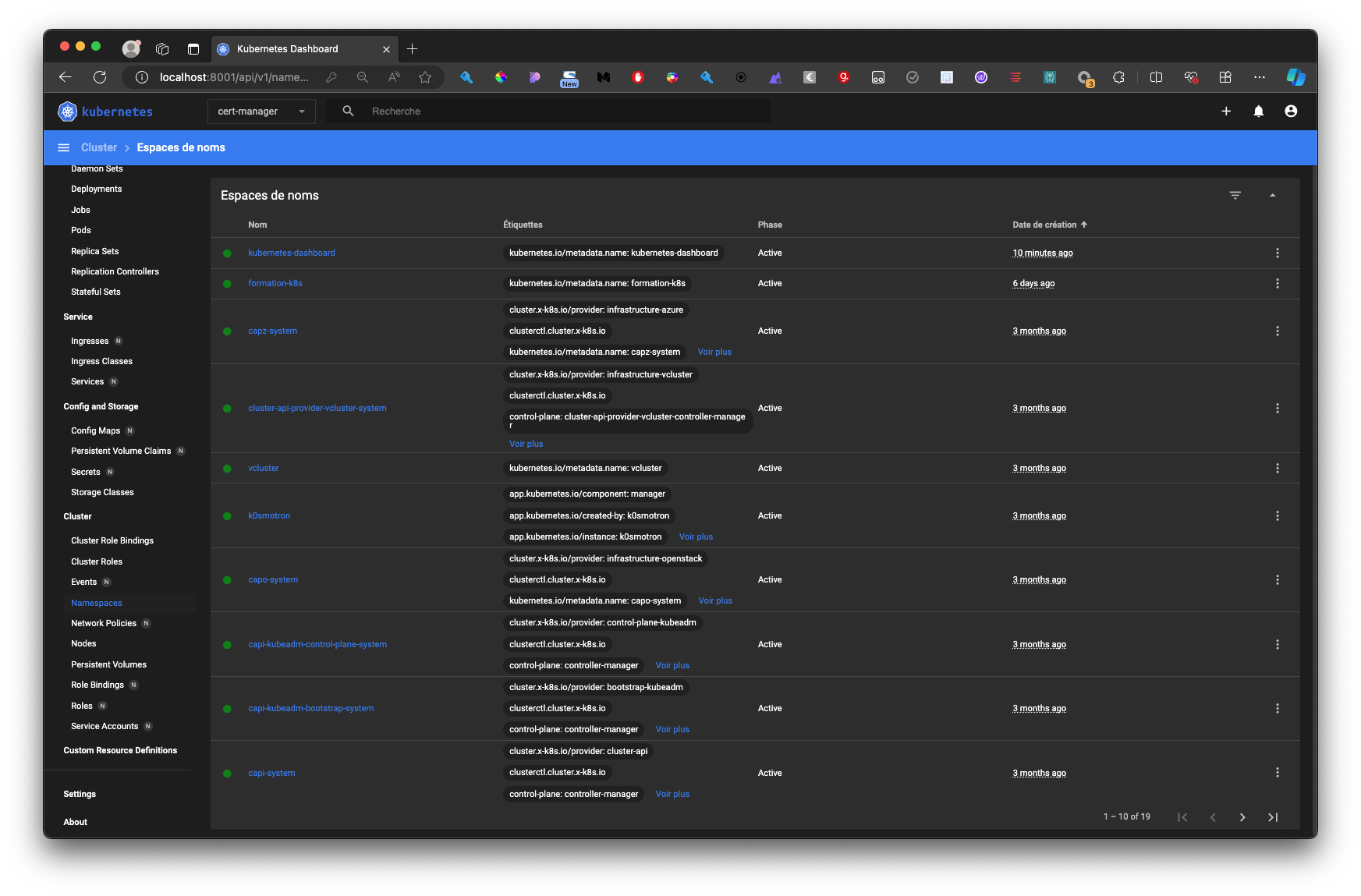

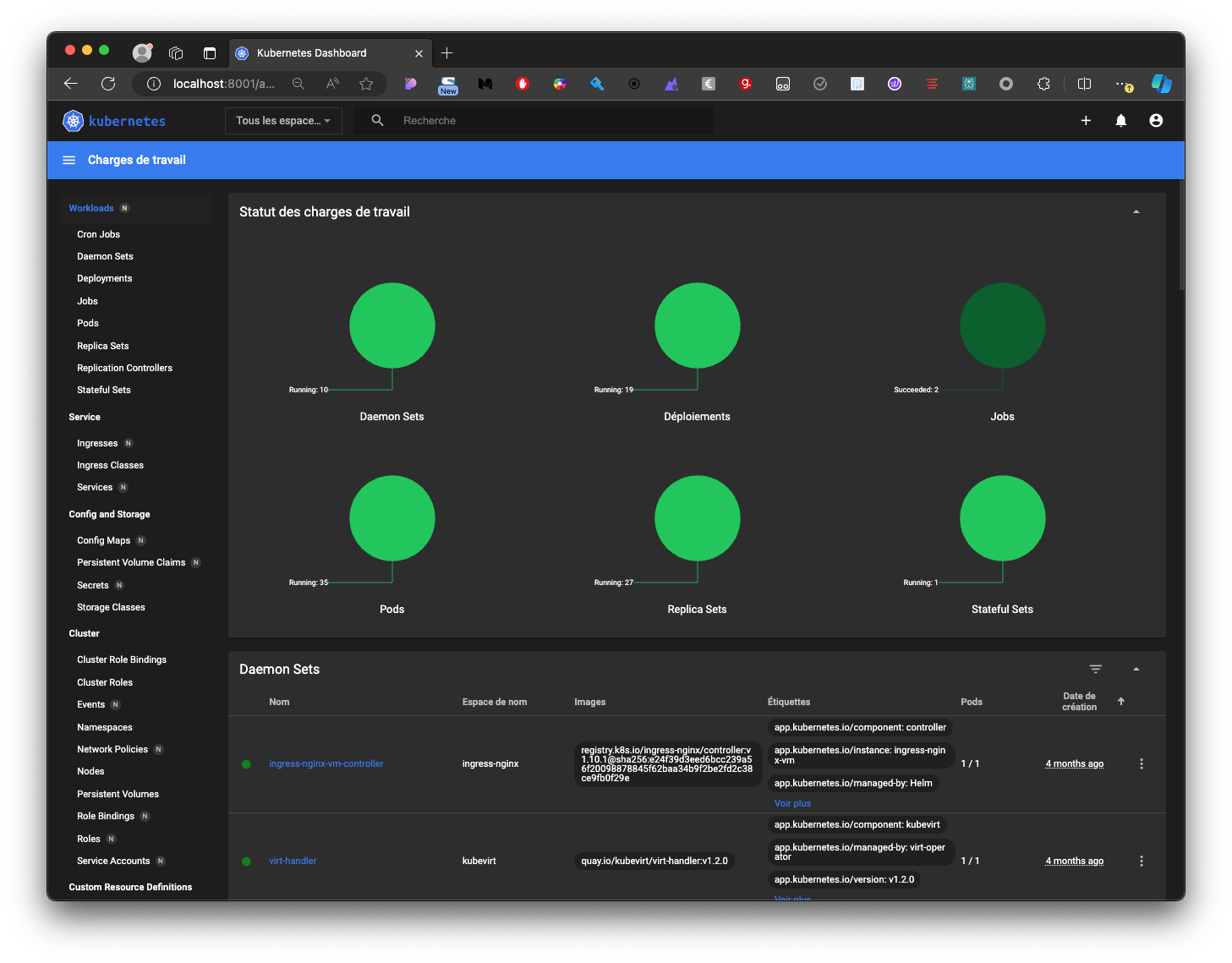

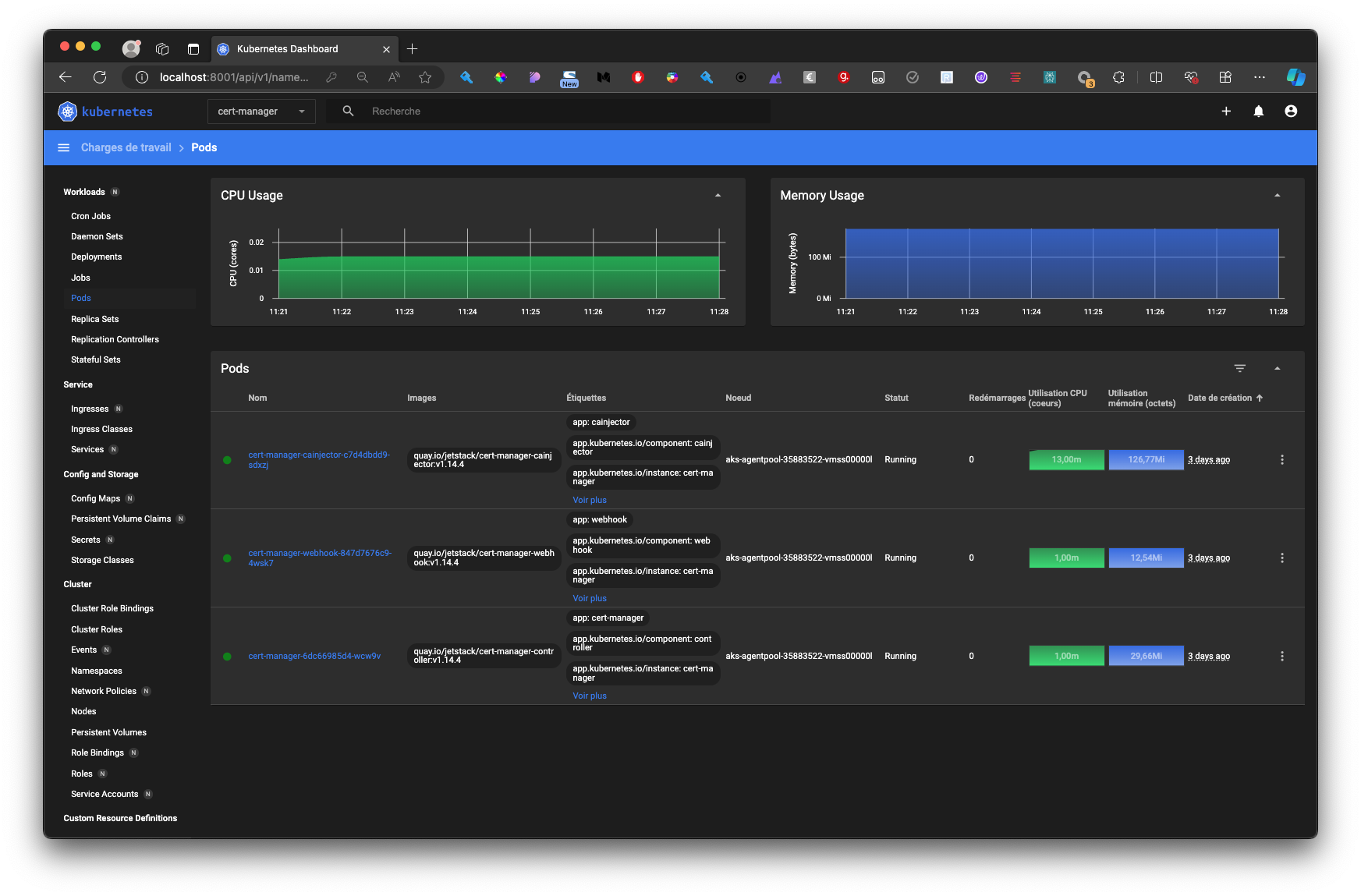

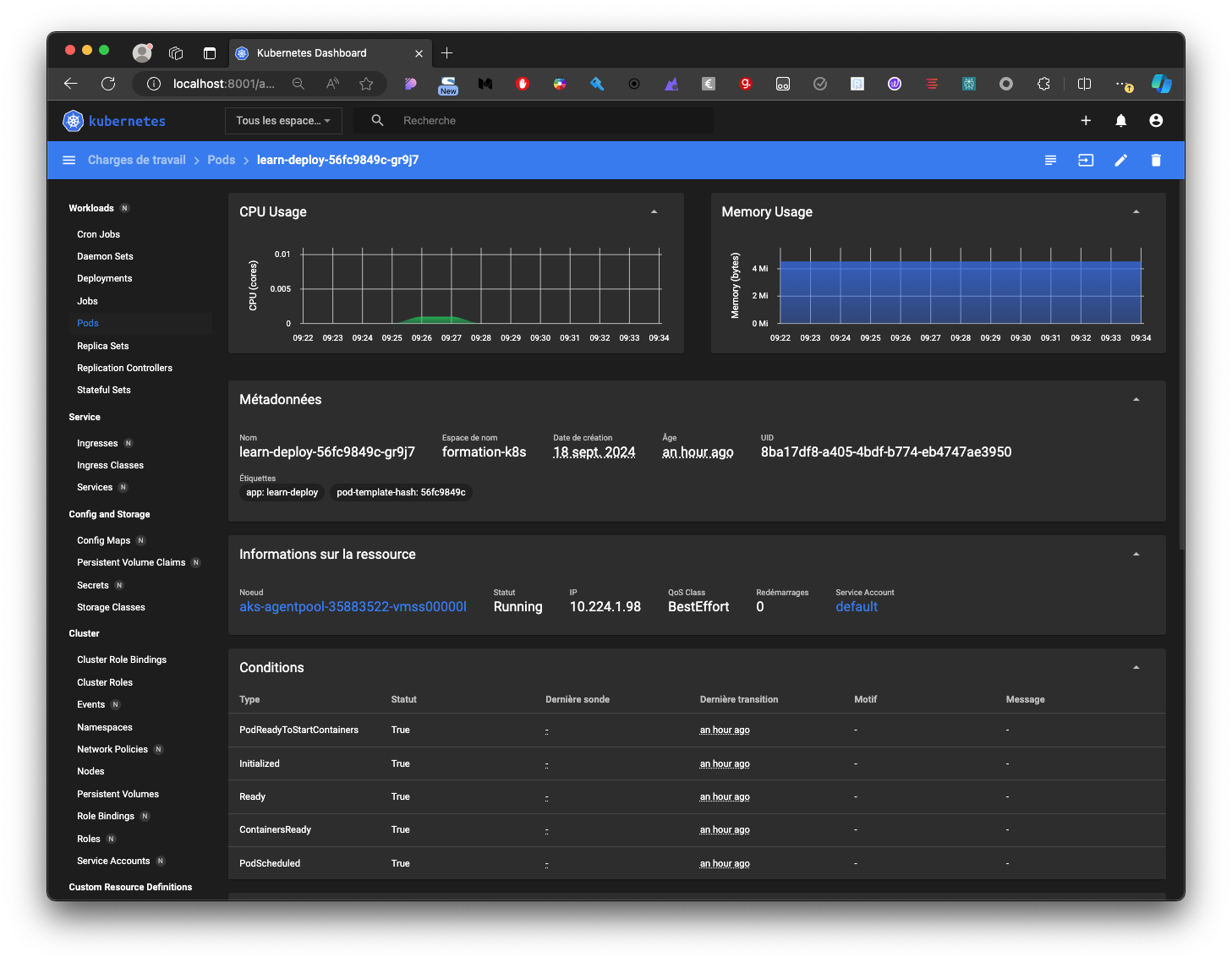

Kubernetes : Kubernetes Dashboard

- Interface graphique web pour les clusters Kubernetes

- Permet de gérer les différents objets Kubernetes créés dans le(s) cluster(s).

- Installé par défaut dans minikube

Kubernetes : Kubernetes Dashboard

Kubernetes : Kubernetes Dashboard

Kubernetes : Kubernetes Dashboard

Étape 1: Déployer le Dashboard

kubectl apply -f https://raw.githubusercontent.com/kubernetes/dashboard/v2.7.0/aio/deploy/recommended.yamlÉtape 2: Créer un compte de service et un rôle d'administration

- Créer un fichier YAML pour le compte de service:

# dashboard-adminuser.yaml

apiVersion: v1

kind: ServiceAccount

metadata:

name: admin-user

namespace: kubernetes-dashboard- Appliquer le fichier YAML pour créer le compte de service:

kubectl apply -f dashboard-adminuser.yamlKubernetes : Kubernetes Dashboard

- Créer un fichier YAML pour le rôle d'administration:

# admin-role-binding.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: admin-user

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- kind: ServiceAccount

name: admin-user

namespace: kubernetes-dashboard- Appliquer le fichier YAML pour créer le rôle d'administration:

kubectl apply -f admin-role-binding.yamlKubernetes : Kubernetes Dashboard

Étape 3: Récupérer le token d'accès

kubectl -n kubernetes-dashboard create token admin-userCopiez le token affiché et sauvegardez le.

Kubernetes : Kubernetes Dashboard

Étape 4: Accéder au Dashboard

Si vous êtes sur votre PC (installation locale de kubernetes)

Démarrer un proxy pour accéder au Dashboard:

kubectl proxy- Cela démarre un proxy à l'adresse http://localhost:8001

- Ouvrir le Dashboard dans votre navigateur:

- Accédez à l'URL suivante dans votre navigateur: http://localhost:8001/api/v1/namespaces/kubernetes-dashboard/services/https:kubernetes-dashboard:/proxy/

- Se connecter avec le token:

- Lorsque vous êtes invité à vous connecter, choisissez l'option "Token" et entrez le token que vous avez récupéré à l'Étape 3.

Kubernetes : Kubernetes Dashboard

Si vos machines sont déployées sur un Cloud Provider (AWS, Azure, GCP, etc)

- Sur le

master

kubectl -n kubernetes-dashboard port-forward svc/kubernetes-dashboard 8443:443 --address=0.0.0.0Dans votre navigateur utilisez l'url suivante en l'adaptant avec l'adresse IP publique du master

https://[IP-PUBLIQUE-MASTER]:8443/

Acceptez l'alerte de sécurité concernant le certificate

- Se connecter avec le token:

- Lorsque vous êtes invité à vous connecter, choisissez l'option "Token" et entrez le token que vous avez récupéré à l'Étape 3.

Kubernetes : Kubernetes Dashboard

Kubernetes : Kubernetes Dashboard

Kubernetes : Kubernetes Dashboard

Kubernetes : Kubernetes Dashboard

Résumé des commandes kubectl

- Lister les ressources :

kubectl get- Utilité : Voir les objets qui tournent sur le cluster.

Exemples :

# Lister les pods dans le namespace actuel kubectl get pods # Lister les nœuds avec plus d'informations kubectl get nodes -o wide # Lister les services dans tous les namespaces kubectl get services -A

- Inspecter une ressource :

kubectl describe- Utilité : Obtenir une vue détaillée et les événements récents d'un objet. Indispensable pour le débogage.

Exemple :

# Voir les détails d'un pod spécifique kubectl describe pod <nom-du-pod>

- Créer ou Mettre à jour :

kubectl apply- Utilité : Appliquer une configuration définie dans un fichier YAML. La commande la plus courante pour déployer.

Exemple :

kubectl apply -f mon-deploiement.yaml

- Supprimer des ressources :

kubectl delete- Utilité : Supprimer les objets créés à partir d'un fichier YAML.

Exemple :

kubectl delete -f mon-deploiement.yaml

Aide et Découverte

- Découvrir les API :

kubectl api-resources- Utilité : Lister tous les types de ressources que vous pouvez créer sur le cluster (ex:

pods,deployments,ingresses...). Exemple :

kubectl api-resources

- Utilité : Lister tous les types de ressources que vous pouvez créer sur le cluster (ex:

- Obtenir de la documentation :

kubectl explain- Utilité : Comprendre la structure et les champs possibles pour un type de ressource, directement dans le terminal.

Exemple :

# Comprendre ce qu'on peut mettre dans la section 'spec' d'un pod kubectl explain pod.spec

KUBERNETES : Concepts et Objets

Kubernetes : Core API Resources

Namespaces

Labels

Annotations

Pods

Deployments

DaemonSets

Jobs

Cronjobs

Services

Kubernetes : Namespaces

Namespaces : Pensez aux différents départements d'une entreprise (par exemple, les ressources humaines, l'ingénierie, le marketing). Chaque département a ses propres ressources (employés, budgets, projets) et fonctionne de manière assez indépendante, mais ils font tous partie de la même entreprise. Vous ne pouvez pas avoir deux projets avec le même nom dans le même département, mais vous le pouvez dans des départements différents.

- Fournissent une séparation logique des ressources :

- Par utilisateurs

- Par projet / applications

- Autres...

- Les objets existent uniquement au sein d'un namespace donné

- Évitent la collision de nom d'objets

- Font partie du fqdn du service (DNS) (mon-service.mon-namespace.svc.cluster.local)

- Quotas et limites: Vous pouvez définir des quotas et des limites sur les ressources (CPU, mémoire, nombre de pods, etc.) au niveau du namespace pour contrôler l'utilisation des ressources.

Défaut: Le namespace

defaultexiste par défaut dans chaque cluster Kubernetes.

Kubernetes : Labels

Labels : Imaginez des étiquettes sur des boîtes dans un entrepôt. Vous pouvez étiqueter les boîtes avec des mentions comme "fragile", "lourd", "électronique" ou par destination comme "Paris". Cela vous aide à trouver et à organiser rapidement toutes les boîtes ayant une caractéristique spécifique. Une boîte peut avoir plusieurs étiquettes.

- Système de clé/valeur

- Organisent, filtrent, selectionnent les différents objets de Kubernetes (Pods, RC, Services, etc.) d'une manière cohérente qui reflète la structure de l'application

- Corrèlent des éléments de Kubernetes : par exemple un service vers des Pods

- Ils contiennent des informations d'identification utilisées par les requêtes qui utilisent un sélecteur ou dans les sections de sélecteurs dans les définitions d'objets

- Le nom dans la clé est limité à 63 caractères et le suffixe à 253 caractères

- La valeur ne peut dépasser 63 caractères

- La valeur doit commencer un aplhanum ou être vide

- La valeur peut contenir des

~.etalphanum - Arbitraires: Vous pouvez définir n'importe quelle paire clé-valeur.

- Immuables: Une fois créés, les labels ne peuvent pas être modifiés directement. Pour les changer, il faut créer un nouveau déploiement ou un nouveau pod.

Multiples: Un objet peut avoir plusieurs labels.

Kubernetes : Labels

- Exemple de label :

apiVersion: v1

kind: Pod

metadata:

name: nginx

labels:

app: nginx

env: prod

spec:

containers:

- name: nginx

image: nginx

ports:

- containerPort: 80Kubernetes : Labels

La commande

kubectl get pods, par défaut, ne liste pas les labels.Il est possible de les voir en utilisant

--show-labels:

$ kubectl get pods --show-labels

NAME READY STATUS RESTARTS AGE LABELS

nginx 1/1 Running 0 31s app=nginx,env=prod- Lister des ressources par l'utilisation de labels

kubectl get po -A -l k8s-app=kube-dns

# ou

kubectl get pods --selector=k8s-app=dns

kubectl get po -A -l k8s-app=kube-dns -l pod-template-hash=6d4b75cb6d

# equivalent

kubectl get po -A -l k8s-app=kube-dns,pod-template-hash=6d4b75cb6d

# ou

kubectl get po -A --selector=8s-app=kube-dns,pod-template-hash=6d4b75cb6d

# Lister les valeurs d'un label

kubectl get pods -L k8s-app

# Lister to les labels d'un object

kubectl get deploy --show-labels

kubectl get deploy,po --show-labels

# Utiliser la forme négative

kubectl get po -A -l k8s-app!=kube-dnsKubernetes : Annotations

Annotations : C'est comme un commentaire ou une note sur un document. Il fournit des informations supplémentaires pour les humains ou d'autres outils (comme le nom de l'auteur, la date de la dernière révision ou un lien vers une documentation externe), mais il ne change pas la manière dont le document est traité par le système principal.

- Système de clé/valeur

- Ce sont des informations qui ne sont pas utilisées pour l'identification de ressources.

- Les annotations ne sont pas utilisées en interne par kubernetes

- Stockage de données personnalisées: Pour stocker des informations spécifiques à votre application ou à votre infrastructure.

- Elles peuvent être utilisées par des outils externes ou librairies (ex: cert-manager, ingress-controller...)

- Le nom dans la clé est limitée à 63 caractères et le suffixe à 253 caractères

- Arbitraires: Vous pouvez définir n'importe quelle paire clé-valeur.

- Mutables: Les annotations peuvent être modifiées après la création de l'objet.

Multiples: Un objet peut avoir plusieurs annotations.

Kubernetes : Annotations

- exemple d'annotation

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: test-ingress

annotations:

nginx.ingress.kubernetes.io/rewrite-target: /

cert-manager.io/cluster-issuer: theClusterIssuer

spec:

rules:

- http:

paths:

- path: /testpath

pathType: Prefix

backend:

service:

name: test

port:Kubernetes : Pod

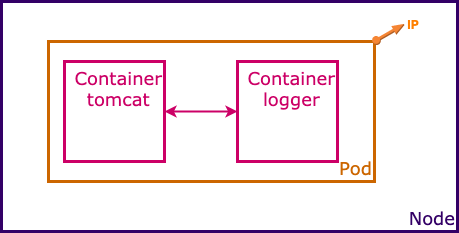

Pods : Un Pod est comme un appartement dans un immeuble. L'appartement fournit l'environnement essentiel (murs, électricité, eau) pour ses habitants (les conteneurs). Tous les habitants de l'appartement partagent la même adresse (adresse IP) et peuvent facilement communiquer entre eux. Ils partagent des ressources comme la cuisine et la salle de bain (volumes, réseau).

- Un Pod n'est pas un processus, c'est un environnement pour les containers

- Un pod ne peut pas être redémarré

- Il ne peut pas se "planter", les containers d'un pod "oui"

- C'est, donc, Ensemble logique composé de un ou plusieurs conteneurs

- Les conteneurs d'un pod fonctionnent ensemble (instanciation et destruction) et sont orchestrés sur un même hôte

- Les conteneurs partagent certaines spécifications du Pod :

- La stack IP (network namespace)

- Inter-process communication (PID namespace)

- Volumes

- IP: Le pod lui-même dispose d'une adresse IP unique, que tous les conteneurs du pod peuvent utiliser.

- Cycle de vie: Les conteneurs d'un pod sont créés et détruits en même temps

- Node: Tous les conteneurs d'un pod sont généralement co-localisés sur le même nœud du cluster Kubernetes.

C'est la plus petite et la plus simple unité dans Kubernetes

En savoir plus : https://kubernetes.io/fr/docs/concepts/workloads/pods/pod/

Kubernetes : Pod

Kubernetes : Pod

- Les Pods sont définis en YAML comme les fichiers

docker-compose:

apiVersion: v1

kind: Pod

metadata:

name: nginx

spec:

containers:

- name: nginx

image: nginx

ports:

- containerPort: 80Kubernetes : Pod

Dans les statuts du pod on trouve la notion de phase d'exécution

- Phases :

Pending: accepté par le cluster, les container ne sont pas initialiséRunning: Au moins un des containers est en cours de démarrage, d'exécution ou de redémarrageSucceeded: Tous les containers se sont arrêtés avec un "exit code" à 0 (zéro); Le pod ne sera pas redémarréFailed: Tous les containers se sont arrêtés et au moins un a un exit code différent de 0Unknown: L'état du pod ne peut pas être déterminé

$ kubectl get pods -o wideen sortie :

NAME READY STATUS RESTARTS AGE IP NODE

xx-79c5968bdc-6lcfq 1/1 Running 0 84m 10.244.0.6 kind-cp

yy-ss7nk 1/1 Running 0 84m 10.244.0.5 kind-cpKubernetes : Pod

Dans les statuts du pod on trouve la notion de Conditions d'état des pods

- Conditions :

PodScheduled: Un nœud a été sélectionné avec succès pour "lancer" le pod, et la planification est terminée.ContainersReady: Tous les containers sont prêtsInitialized: Les "Init containers sont démarrés"Ready: Le pod est capable de répondre aux demandes ; par conséquent, il doit être inclus dans le service et les répartiteurs de charge.

kubectl describe pods <POD_NAME>en sortie

...

Conditions:

Type Status

Initialized True

Ready True

ContainersReady True

PodScheduled True

...Kubernetes : Pod

États des containers (States)

Les containers peuvent avoir seulement 3 états

- États:

Waiting: Les processus requis sont en cours d'exécution pour un démarrage réussiRunning: Le container est en cours d'exécutionTerminated: L'exécution du conteneur s'est déroulée et s'est terminée par un succès ou un échec.

$ kubectl get pods <POD_NAME> -o jsonpath='{.status}' | jqKubernetes : Pod

Kubernetes : Deployment

Deployments : C'est comme le gérant d'une chaîne de cafés identiques. Le travail du gérant est de s'assurer qu'un certain nombre de cafés (Pods/réplicas) sont toujours ouverts et fonctionnent de la même manière. Si un café ferme de manière inattendue, le gérant en ouvre un nouveau immédiatement. S'il veut changer le menu (mettre à jour l'application), le gérant déploie le changement dans tous les cafés, un par un, sans les fermer tous en même temps.

- Permet d'assurer le fonctionnement d'un ensemble de Pods

- Gère les Version, Update et Rollback

- Il est lié avec l'object ReplicaSet qui gère le cycle de vie et la mise à l'échelle des pods

Souvent combiné avec un objet de type service

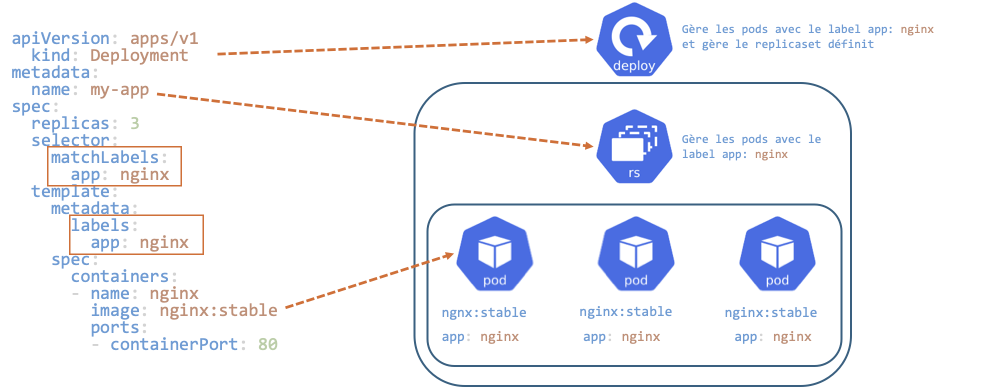

Kubernetes : Deployment

apiVersion: apps/v1

kind: Deployment

metadata:

name: my-app

spec:

replicas: 3

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx

image: nginx:stable

ports:

- containerPort: 80Ou en ligne de commande

kubectl create deployment my-app --image=nginx:latest --replicas=3Kubernetes : Deployment

Kubernetes : DaemonSet

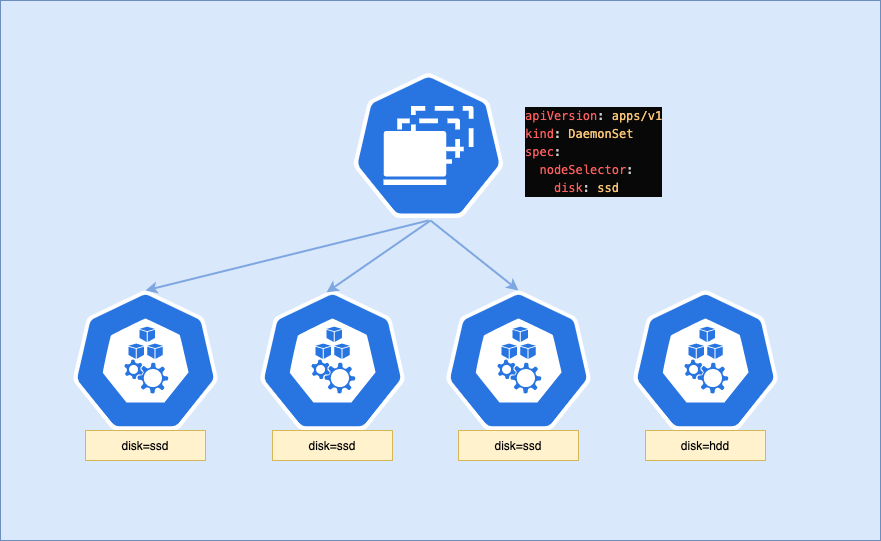

DaemonSets : Pensez à avoir un agent de sécurité à chaque étage d'un immeuble. Vous ne spécifiez pas combien de gardes vous avez besoin au total ; vous déclarez simplement que chaque étage doit en avoir exactement un. Si un nouvel étage est ajouté, un nouveau garde lui est automatiquement assigné.

- Assure que tous les noeuds exécutent une copie du pod sur tous les noeuds du cluster

- Ne connaît pas la notion de

replicas. - Utilisé pour des besoins particuliers comme :

- l'exécution d'agents de collection de logs comme

fluentdoulogstash - l'exécution de pilotes pour du matériel comme

nvidia-plugin - l'exécution d'agents de supervision comme NewRelic agent, Prometheus node exporter

- l'exécution d'agents de collection de logs comme

Kubernetes : DaemonSet

Kubernetes : DaemonSet

apiVersion: apps/v1

kind: DaemonSet

metadata:

name: ssd-monitor

spec:

selector:

matchLabels:

app: ssd-monitor

template:

metadata:

labels:

app: ssd-monitor

spec:

nodeSelector:

disk: ssd

containers:

- name: main

image: luksa/ssd-monitorKubernetes : StatefulSet

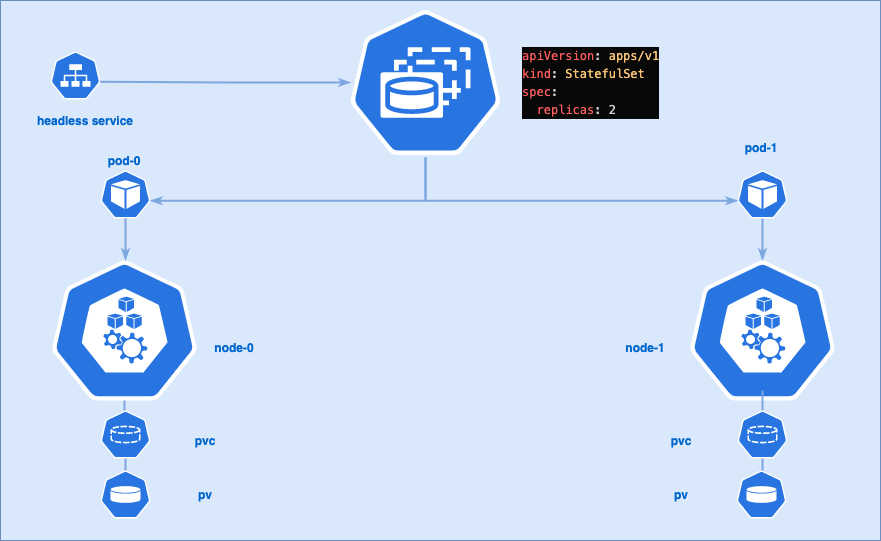

StatefulSets : C'est la différence entre le bétail (cattle) et les animaux de compagnie (pets). Un

Deploymentgère le bétail : si une vache tombe malade, vous la remplacez par une autre en bonne santé, et cela n'a pas d'importance. UnStatefulSetgère les animaux de compagnie : si votre chienFidoest malade, vous voulez que Fido soit soigné et revienne. Vous ne voulez pas un nouveau chien identique. Les StatefulSets donnent à chaque Pod une identité unique et stable (un nom commedb-0,db-1) et un stockage persistant qui lui est propre. C'est essentiel pour les applications comme les bases de données, où chaque instance a un rôle et des données spécifiques qui doivent être préservés.- Similaire au

Deploymentmais les noms des composants sont prédictibles - Les pods possèdent des identifiants uniques.

- Chaque replica de pod est créé par ordre d'index

- Nécessite un

Persistent Volumeet unStorage Class. Supprimer un StatefulSet ne supprime pas le PV associé

Kubernetes : StatefulSet

apiVersion: apps/v1

kind: StatefulSet

metadata:

name: web

spec:

selector:

matchLabels:

app: nginx

serviceName: "nginx"

replicas: 3

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx

image: nginx

ports:

- containerPort: 80kubectl get po

NAME READY STATUS RESTARTS AGE

web-0 0/1 ContainerCreating 0 3s

❯ kubectl get po

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 9s

web-1 0/1 ContainerCreating 0 1s

❯ kubectl get po

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 12s

web-1 1/1 Running 0 4s

web-2 0/1 ContainerCreating 0 2s

❯ kubectl get po

NAME READY STATUS RESTARTS AGE

web-0 1/1 Running 0 15s

web-1 1/1 Running 0 7s

web-2 1/1 Running 0 5sKubernetes : StatefulSet avancé

apiVersion: v1

kind: ConfigMap

metadata:

name: mysql

labels:

app: mysql

app.kubernetes.io/name: mysql

data:

primary.cnf: |

[mysqld]

log-bin

replica.cnf: |

[mysqld]

super-read-only

---

apiVersion: apps/v1

kind: StatefulSet

metadata:

name: mysql

spec:

selector:

matchLabels:

app: mysql

app.kubernetes.io/name: mysql

serviceName: mysql

replicas: 3

template:

metadata:

labels:

app: mysql

app.kubernetes.io/name: mysql

spec:

initContainers:

- name: init-mysql

image: mysql:5.7

command:

- bash

- "-c"

- |

set -ex

[[ `hostname` =~ -([0-9]+)$ ]] || exit 1

ordinal=${BASH_REMATCH[1]}

echo [mysqld] > /mnt/conf.d/server-id.cnf

echo server-id=$((100 + $ordinal)) >> /mnt/conf.d/server-id.cnf

if [[ $ordinal -eq 0 ]]; then

cp /mnt/config-map/primary.cnf /mnt/conf.d/

else

cp /mnt/config-map/replica.cnf /mnt/conf.d/

fi

....

- name: clone-mysql

image: gcr.io/google-samples/xtrabackup:1.0

command:

- bash

- "-c"

- |

set -ex

[[ -d /var/lib/mysql/mysql ]] && exit 0

# Skip the clone on primary (ordinal index 0).

[[ `hostname` =~ -([0-9]+)$ ]] || exit 1

ordinal=${BASH_REMATCH[1]}

[[ $ordinal -eq 0 ]] && exit 0

ncat --recv-only mysql-$(($ordinal-1)).mysql 3307 | xbstream -x -C /var/lib/mysql

...

containers:

- name: mysql

image: mysql:5.7

env:

- name: MYSQL_ALLOW_EMPTY_PASSWORD

value: "1"

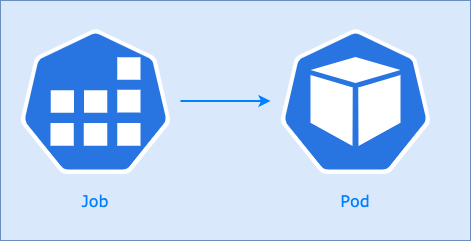

...Kubernetes : Job

Jobs : C'est comme une tâche ponctuelle pour un entrepreneur, par exemple, "peindre cette pièce". L'entrepreneur (Job) vient, apporte ses outils (conteneur), effectue le travail (exécute le processus), et part une fois que le travail est terminé avec succès. S'il renverse la peinture et fait un gâchis (échec), il devra peut-être nettoyer et réessayer.

- Crée des pods et s'assurent qu'un certain nombre d'entre eux se terminent avec succès.

- Peut exécuter plusieurs pods en parallèle

Si un noeud du cluster est en panne, les pods sont reschedulés vers un autre noeud.

Kubernetes : Job

apiVersion: batch/v1

kind: Job

metadata:

name: pi

spec:

parallelism: 1

completions: 1

template:

metadata:

name: pi

spec:

containers:

- name: pi

image: perl

command: ["perl", "-Mbignum=bpi", "-wle", "print bpi(2000)"]

restartPolicy: OnFailureEn ligne de commande :

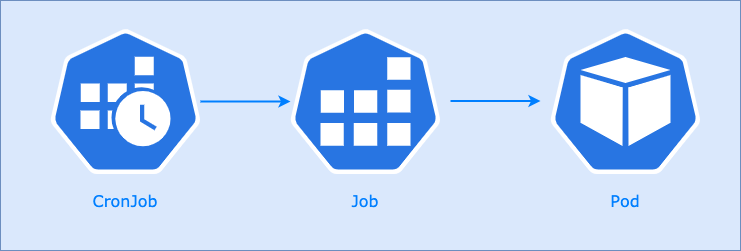

kubectl create job exemple-job --image=busybox -- /bin/sh -c "date; echo Hello from the Kubernetes cluster"Kubernetes: CronJob

CronJobs : Imaginez un service de nettoyage quotidien programmé pour un bureau. Le service (CronJob) est configuré pour venir chaque jour à 18h (l'horaire) pour effectuer la tâche de nettoyage (le Job). C'est une tâche récurrente et automatisée.

- Un CronJob permet de lancer des Jobs de manière planifiée.

- la programmation des Jobs se définit au format

Cron le champ

jobTemplatecontient la définition de l'application à lancer commeJob.

Kubernetes : CronJob

apiVersion: batch/v1

kind: CronJob

metadata:

name: batch-job-every-fifteen-minutes

spec:

schedule: '0,15,30,45 * * * *'

jobTemplate:

spec:

template:

metadata:

labels:

app: periodic-batch-job

spec:

restartPolicy: OnFailure

containers:

- name: pi

image: perl

command:

- perl

- '-Mbignum=bpi'

- '-wle'

- print bpi(2000)En ligne de commande :

kubectl create cronjob exemple-cronjob --image=busybox --schedule="*/5 * * * *" -- /bin/sh -c "date; echo Hello from the Kubernetes cluster"Susprendre un cronjob :

kubectl patch cronjob <cronjob-name> -p '{"spec" : {"suspend" : true }}'Reprendre l'exécution :

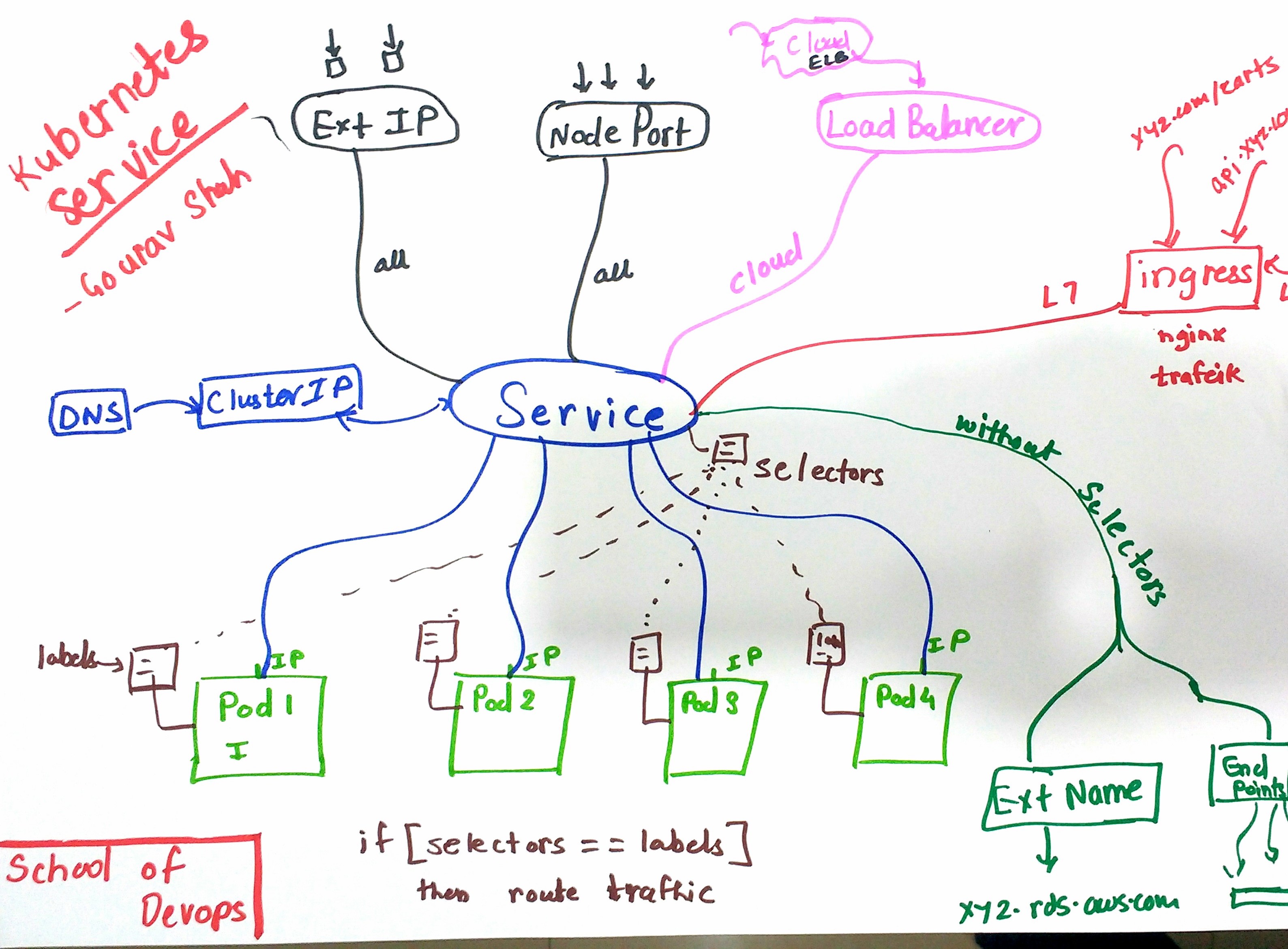

kubectl patch cronjob <cronjob-name> -p '{"spec" : {"suspend" : false }}'Kubernetes : Service

- Services : C'est comme le réceptionniste dans un grand immeuble de bureaux. Vous n'avez pas besoin de connaître l'emplacement exact ou le numéro de téléphone direct de la personne à qui vous voulez parler (un Pod spécifique, qui peut changer). Vous dites simplement au réceptionniste (Service) qui vous voulez joindre (en utilisant un sélecteur de label comme

app=ventes), et il vous mettra en relation avec une personne disponible dans ce département. Le réceptionniste fournit un point de contact stable.

Un Service est un objet Kubernetes qui fournit une abstraction pour accéder à un ensemble de Pods. Il agit comme un point d'entrée unique et stable pour les applications, même si les Pods derrière lui sont créés, détruits ou déplacés.

Voici ses principales caractéristiques :

- Point d'accès stable : Chaque Service possède une adresse IP virtuelle (

ClusterIP) et un nom DNS stables qui ne changent pas pendant son cycle de vie. Les applications clientes se connectent au Service plutôt qu'aux Pods directement, dont les adresses IP sont éphémères. - Découverte de services et sélection de Pods : Un Service utilise des

labelset dessélecteurspour identifier dynamiquement l'ensemble des Pods auxquels il doit acheminer le trafic. Cela permet de découpler les applications qui consomment le service des Pods qui le fournissent. - Répartition de charge (Load Balancing) : Par défaut, un Service répartit le trafic réseau de manière égale (round-robin) entre tous les Pods correspondants, assurant ainsi la haute disponibilité et la scalabilité des applications.

Cet objet est fondamental pour la communication inter-applicative au sein du cluster. Nous aborderons en détail les différents types de Services (comme ClusterIP, NodePort, et LoadBalancer) et leurs cas d'usage dans un chapitre dédié au réseau dans Kubernetes.

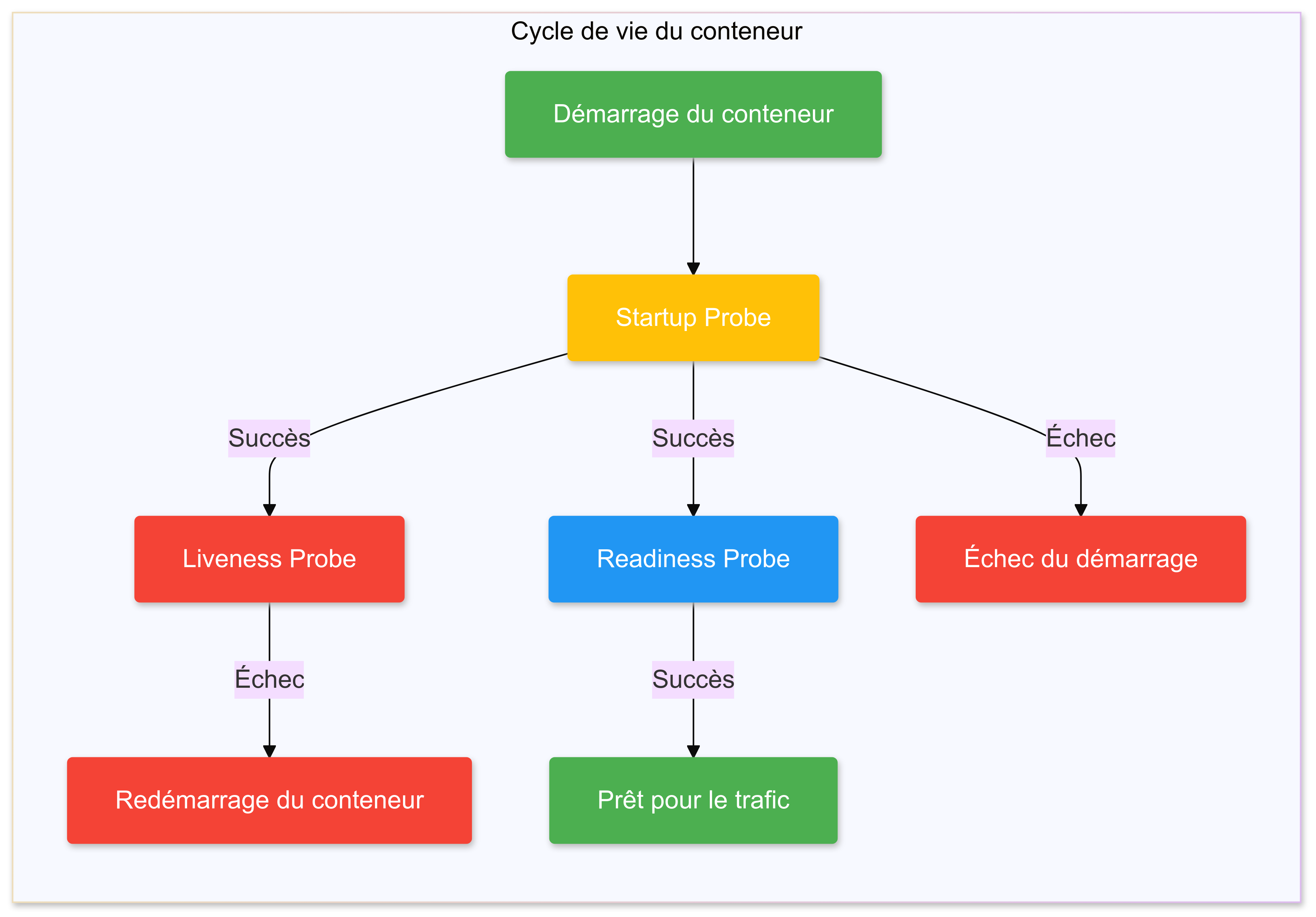

Extras : Init Containers

- On peut définir des conteneurs qui doivent s'exécuter avant les conteneurs principaux

- Ils seront exécutés dans l'ordre (au lieu d'être exécutés en parallèle)

- ⚠️ Ils doivent tous réussir avant que les conteneurs principaux ne soient démarrés

exemple :

apiVersion: v1

kind: Pod

metadata:

name: myapp-pod

labels:

app.kubernetes.io/name: MyApp

spec:

containers:

- name: myapp-container

image: busybox:1.28

command: ['sh', '-c', 'echo The app is running! && sleep 3600']

initContainers:

- name: init-myservice

image: busybox:1.28

command: ['sh', '-c', "until nslookup myservice.$(cat /var/run/secrets/kubernetes.io/serviceaccount/namespace).svc.cluster.local; do echo waiting for myservice; sleep 2; done"]

- name: init-mydb

image: busybox:1.28

command: ['sh', '-c', "until nslookup mydb.$(cat /var/run/secrets/kubernetes.io/serviceaccount/namespace).svc.cluster.local; do echo waiting for mydb; sleep 2; done"]Extras : Init Containers

- Lors du démarrage d'un Pod, le kubelet retarde l'exécution des conteneurs d'initialisation jusqu'à ce que le réseau et le stockage soient prêts. Ensuite, le kubelet exécute les conteneurs d'initialisation du Pod dans l'ordre où ils apparaissent dans la spécification du Pod.

- Chaque conteneur d'initialisation doit se terminer avec succès avant que le suivant ne démarre.

- Si un conteneur ne parvient pas à démarrer en raison de l'environnement d'exécution ou se termine avec un échec, il est relancé conformément à la

restartPolicydu Pod. Cependant, si larestartPolicydu Pod est définie surAlways, les conteneurs d'initialisation utilisent la restartPolicy OnFailure. - Un Pod ne peut pas être

Readytant que tous les conteneurs d'initialisation n'ont pas réussi. Les ports d'un conteneur d'initialisation ne sont pas agrégés sous un Service. - Un Pod en cours d'initialisation est dans l'état

Pendingmais doit avoir une conditionInitializeddéfinie à false. Si le Pod redémarre, ou est redémarré, tous les conteneurs d'initialisation doivent s'exécuter à nouveau.

- Utilisations possibles

- Charger/préparer des données (code, data, configuration,...)

- Organiser les update (migrations) de bases de données

- Attendre que certains services soient démarrés (bonne alternative à des sondes)

- ...

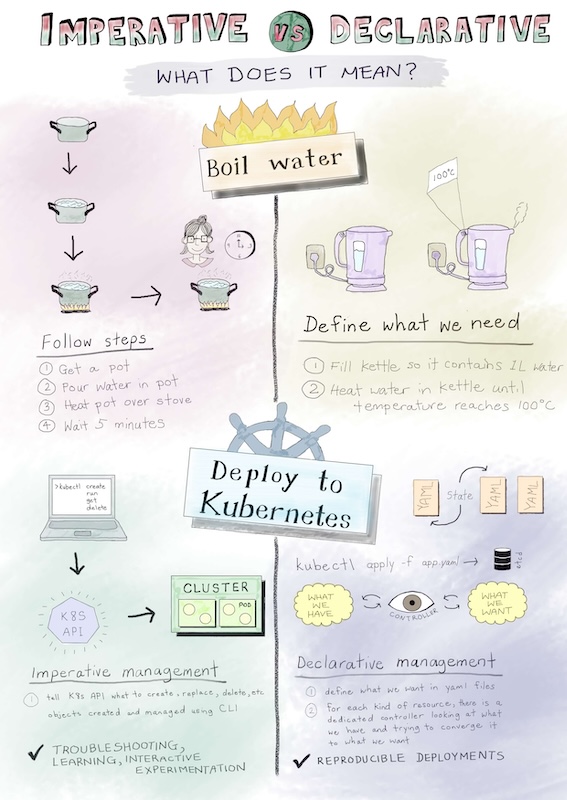

Méthode déclarative et impérative pour créer des objets Kubernetes

déclaratif vs impératif

La méthode déclarative

L'approche déclarative consiste à décrire l'état désiré des ressources. Vous déclarez ce que vous voulez obtenir, et Kubernetes s'occupe de mettre en place et de maintenir cet état.

- Consiste à définir un objet dans un fichier yaml puis à créer l'objet avec la commande kubectl apply ou kubectl create

- Recommandé pour garder un historique de tous les objets créés, puis de faire du versionning

Il facilite également le travail entre équipe.

- Avantages :

- Simplicité: Plus facile à comprendre et à maintenir que les commandes impératives.

- Reproductibilité: Les fichiers de configuration peuvent être versionnés et utilisés pour recréer un environnement à tout moment.

- Idéal pour l'automatisation: Parfaitement adapté aux outils d'intégration continue et de déploiement continu (CI/CD).

- Détection des dérives: Kubernetes compare l'état actuel du cluster à l'état désiré défini dans les fichiers de configuration et effectue les modifications nécessaires pour rétablir la conformité.

- Inconvénients:

- Moins de flexibilité pour certaines opérations: Certaines opérations peuvent nécessiter des commandes impératives pour être effectuées.

La méthode impérative

L'approche impérative consiste à donner des instructions directes à Kubernetes pour effectuer des actions spécifiques. On décrit comment réaliser une tâche, pas seulement le résultat final.

- Permet la création rapide des ressources à l'aide d'une commande

- Gain un temps considérable lors de l'examen

Recommandé dans des environnements de lab ou pour tester une commande

- Avantages :

- Flexibilité: Grande liberté dans la façon de gérer les ressources.

- Contrôle précis: Possibilité d'effectuer des actions très spécifiques.

- Inconvénients :

- Erreur humaine: Le risque d'erreur est plus élevé car chaque action doit être spécifiée manuellement.

- Difficulté de suivi: Il peut être difficile de retracer les modifications apportées à un état donné du cluster.

- Moins adapté aux environnements complexes: La gestion manuelle de nombreuses ressources peut devenir rapidement fastidieuse et source d'erreurs.

La méthode impérative

- Creation d'un pod NGINX:

kubectl run nginx --image=nginx- Générez le fichier YAML du manifeste d'un pod (-o yaml), sans le créer (--dry-run):

kubectl run nginx --image=nginx --dry-run=client -o yaml- Générer un déploiement avec 4 réplicas:

kubectl create deployment nginx --image=nginx --replicas=4La méthode impérative

- Mise à l'échelle d'un déploiement à l'aide de la commande

kubectl scale:

kubectl scale deployment nginx --replicas=4- Il est possible aussi d'enregistrer la définition YAML dans un fichier et de le modifier:

kubectl create deployment nginx --image=nginx --dry-run=client -o yaml > nginx-deployment.yaml- Ensuite mettre à jour le fichier YAML avec les réplicas ou tout autre champ avant de créer le déploiement.

La méthode impérative

- Créer un service nommé redis-service de type ClusterIP pour exposer le pod redis sur le port 6379:

kubectl expose pod redis --port=6379 --name redis-service --dry-run=client -o yaml- Créer un service nommé nginx de type NodePort pour exposer le port 80 du pod nginx sur le port 30080 des nœuds:

kubectl expose pod nginx --type=NodePort --port=80 --name=nginx-service --dry-run=client -o yaml- Cela utilisera automatiquement les labels du pod comme sélecteurs, sans possibilité de spécifier le port du nœud. Avec le fichier généré, ajoutez le port de nœud manuellement avant de créer le service avec le pod.

- Ou:

kubectl create service nodeport nginx --tcp=80:80 --node-port=30080 --dry-run=client -o yamlCeci n'utilisera pas les labels des pods comme sélecteurs.

Quand utiliser quelle méthode ?

- Méthode impérative:

- Pour des tâches ponctuelles ou des dépannages.

- Lorsque vous avez besoin d'un contrôle très précis sur les ressources.

- Méthode déclarative:

- Pour la gestion quotidienne des ressources.

- Pour automatiser les déploiements et les mises à jour.

- Pour construire des pipelines CI/CD.

KUBERNETES : Networking

Kubernetes : Network plugins

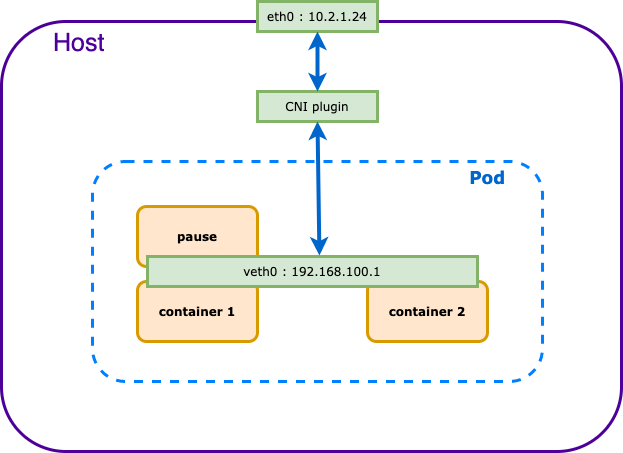

Kubernetes : CNI

- Container Network Interface

- Projet dans la CNCF

- Standard pour la gestion du réseau en environnement conteneurisé

- Les solutions précédentes s'appuient sur CNI

- Flexibilité: Il offre une grande flexibilité pour choisir le type de réseau à utiliser (bridge, VLAN, VXLAN, etc.) et les fonctionnalités associées (routage, NAT, etc.).

Plugin: Un CNI est implémenté sous forme de plugin, ce qui permet de choisir le plugin adapté aux environnements et besoins.

- Rôle d'un CNI dans Kubernetes

- Création d'interfaces réseau: Lorsqu'un pod est créé, le CNI est appelé pour créer une ou plusieurs interfaces réseau pour les conteneurs du pod.

- Configuration IP: Le CNI attribue une adresse IP à chaque interface réseau et configure les routes nécessaires.

- Gestion des réseaux: Le CNI gère la configuration réseau au cours du cycle de vie du pod (création, modification, suppression).

Kubernetes : POD Networking

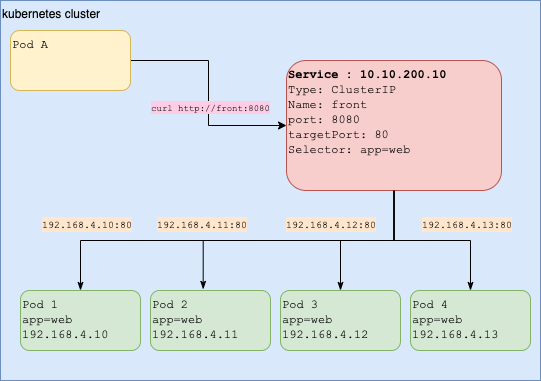

Kubernetes : Services

- Une abstraction de niveau supérieur qui expose un ensemble de pods sous un nom et une adresse IP stables.

- Permet d'accéder à un groupe de pods de manière uniforme, même si les pods individuels sont créés, mis à jour ou supprimés.

- Rendre un ensemble de pods accessibles depuis l'extérieur

- Load Balancing entre les pods d'un même service

Kubernetes : Services

Kubernetes : Services : ClusterIP

ClusterIP:- C'est le service par défaut

- Attribue une adresse IP interne accessible uniquement au sein du cluster, cette adresse est accessible dans le cluster par les pods et les noeuds

- Expose le service pour les connexions depuis l'intérieur du cluster

- L'application peut utiliser le port de l'application directement

Kubernetes : Services : ClusterIP

apiVersion: v1

kind: Service

metadata:

name: the-service

spec:

ports:

- port: 80

protocol: TCP

targetPort: 8080

selector:

app: web# déploiement

kubectl create deployment web --image=nginx

# service

# par défaut type= ClusterIP

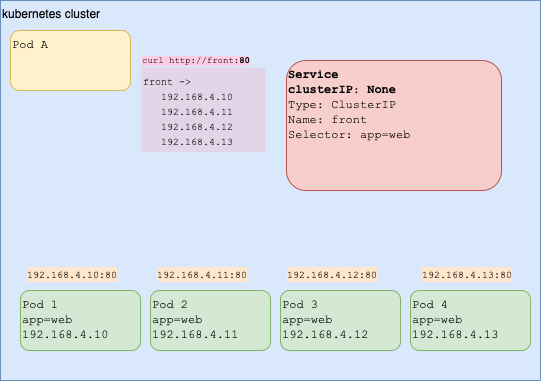

kubectl expose deploy web --port=80 --target-port=8080Kubernetes : Services : HeadLess ClusterIP

Headless ClusterIP:- Il n'y pas de load balancing

- Le service renvoie sur une requête DNS la liste des IP des pods et non pas l'IP du service

- Le service donc envoi les requêtes sur les pods même ceux-ci ne fonctionnent pas

- C'est donc à l'application de gérer la tolérance de panne et le routage

Kubernetes : Services : HeadLess ClusterIP

apiVersion: v1

kind: Service

metadata:

name: my-headless-service

spec:

clusterIP: None # <--

selector:

app: test-app

ports:

- protocol: TCP

port: 80

targetPort: 3000# déploiement

kubectl create deployment web --image=nginx

# service

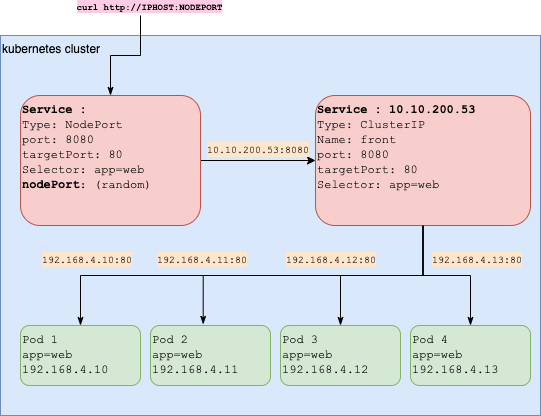

kubectl expose deploy web --port=80 --target-port=8080 --cluster-ip noneKubernetes : Services : NodePort

NodePort:- chaque noeud du cluster ouvre un port statique (entre 30000-32767 par défaut) et redirige le trafic vers le port indiqué

- Un service de type ClusterIP est créé automatiquement lors de la création du Service NodePort

- Expose le service au trafic externe

- Expose le service sur un port sur chaque nœud du cluster

- Pb : le code doit être changé pour accéder au bon n° de port

Kubernetes : Services : NodePort

apiVersion: v1

kind: Service

metadata:

name: my-nginx

spec:

type: NodePort

ports:

- port: 8080

targetPort: 80

protocol: TCP

name: http

selector:

app: my-nginx# déploiement

kubectl create deployment web --image=nginx

# service

kubectl expose deploy web --type NodePort --protocol TCP --port 80 --target-port 8080Kubernetes : Services : LoadBalancer

LoadBalancer: expose le service à l'externe en utilisant le loadbalancer d'un cloud provider (AWS, Google, Azure)- Expose des services au trafic externe

- Expose le service sur chaque nœud (comme NodePort)

- Fournit un répartiteur de charge

Kubernetes : Services : LoadBalancer

Service de type Spécial

- Load Balancing : intégration avec des cloud provider :

- AWS ELB

- GCP

- Azure Kubernetes Service

- OpenStack

- ...

apiVersion: v1

kind: Service

metadata:

name: myapp

spec:

ports:

- port: 9000

targetPort: 1234

selector:

app: myapp

type: LoadBalancer# déploiement

kubectl create deployment web --image=myapp

# service

kubectl expose deploy web --type LoadBalancer --protocol TCP --port 9000 --target-port 1234Kubernetes : Services : ExternalName

ExternalName- Un alias vers un service externe en dehors du cluster

- La redirection se produit au niveau DNS, il n'y a aucune proxyfication ou forward

Exemples d'utilisation concrets :

- Intégration avec des services tiers:

- Base de données externe: Vous avez une base de données hébergée sur un service cloud comme AWS RDS. Au lieu d'utiliser l'adresse IP ou l'URL complète, vous pouvez créer un service ExternalName qui pointera vers le nom DNS de cette base de données. Cela facilite la configuration de vos applications dans le cluster.

- API externe: Vous souhaitez consommer une API publique (comme une API météo ou une API de paiement). En créant un service ExternalName qui pointe vers l'URL de cette API, vous pouvez y accéder depuis vos pods comme si c'était un service interne.

- Migration progressive:

- Transition vers un nouveau service: Vous êtes en train de migrer vers un nouveau service et souhaitez maintenir l'ancien pendant un certain temps. Vous pouvez créer un service ExternalName qui pointera alternativement vers l'ancien ou le nouveau service, selon votre configuration.

- Abstraction de noms DNS complexes:

- Noms DNS longs ou difficiles à retenir: Si vous avez des noms DNS très longs ou complexes, un service ExternalName peut servir d'alias plus court et plus facile à mémoriser.

- Microservices:

- Simplifie les interactions entre différents microservices qui peuvent être déployés sur des infrastructures différentes.

- Tests:

- Permet de simuler des environnements de test en pointant vers des services de test.

Kubernetes : Services : ExternalName

Il est aussi possible de mapper un service avec un nom de domaine en spécifiant le paramètre spec.externalName.

kind: Service

apiVersion: v1

metadata:

name: my-service

namespace: prod

spec:

type: ExternalName

externalName: my.database.example.comEn ligne de commande :

kubectl create service externalname my-service --external-name my.database.example.comKubernetes : Services : External IPs

On peut définir une IP externe permettant d'accèder à un service interne

apiVersion: v1

kind: Service

metadata:

creationTimestamp: null

labels:

app: nginx

name: nginx

spec:

externalIPs:

- 1.2.3.4

ports:

- port: 80

protocol: TCP

targetPort: 80

selector:

app: nginxEn ligne de commande :

kubectl expose deploy nginx --port=80 --external-ip=1.2.3.4Kubernetes : Services Résumé

ClusterIP: C'est le type de service par défaut. Il fournit une IP virtuelle stable accessible uniquement à l'intérieur du cluster, parfait pour la communication entre microservices.NodePort: Il étend ClusterIP en exposant le service sur un port spécifique de chaque nœud du cluster. C'est utile pour le développement ou les environnements de test.LoadBalancer: Idéal pour la production, il étend NodePort en provisionnant automatiquement un load balancer externe (souvent fourni par le cloud provider).ExternalName: Un cas particulier qui permet de créer un alias CNAME vers un service externe au cluster.Headless Service: A Utiliser quand vous avez besoin d'une découverte de service fine, sans Load Balancing. Très utile pour les bases de données distribuées.ExternalIPs: Permet d'exposer un service Kubernetes sur une adresse IP spécifique qui existe déjà sur l'un des nœuds du cluster, offrant ainsi un accès direct depuis l'extérieur sans passer par un LoadBalancer.

Kubernetes : Quand utiliser tel ou tel type de service ?

Choisir le bon type de service dans Kubernetes est essentiel pour l'architecture de votre application. Voici un guide pour vous aider à décider :

ClusterIP- Quand l'utiliser ? Pour la communication interne au cluster. C'est le type par défaut et le plus courant.

- Cas d'usage typique : Un pod frontend qui doit communiquer avec un pod backend (par exemple, une API ou une base de données) à l'intérieur du même cluster. Le service n'est pas exposé à l'extérieur.

NodePort- Quand l'utiliser ? Pour exposer un service à l'extérieur du cluster à des fins de développement, de test ou de démonstration. Il n'est généralement pas recommandé pour la production.

- Cas d'usage typique : Vous développez une application sur Minikube ou un cluster on-premise et vous avez besoin d'un accès rapide à un service depuis votre machine locale via

http://<IP_DU_NOEUD>:<NODE_PORT>.

LoadBalancer- Quand l'utiliser ? Pour exposer une application à Internet en production, en particulier sur un fournisseur de cloud (AWS, GCP, Azure).

- Cas d'usage typique : Une application web ou une API que les utilisateurs finaux doivent pouvoir atteindre. Le fournisseur de cloud provisionne automatiquement un load balancer externe qui distribue le trafic vers vos services.

ExternalName- Quand l'utiliser ? Lorsque vous souhaitez qu'un service Kubernetes soit un alias pour un service externe (en dehors du cluster).

- Cas d'usage typique : Votre application dans le cluster doit se connecter à une base de données externe gérée (comme Amazon RDS) ou à une API tierce. Au lieu de coder en dur l'URL externe, vous créez un service

ExternalName(database.local) qui pointe vers l'endpoint externe (xxxx.rds.amazonaws.com).

Headless Service- Quand l'utiliser ? Lorsque vous n'avez pas besoin de load balancing et que vous voulez que les clients se connectent directement aux pods. La découverte de service renvoie les IPs de tous les pods.

- Cas d'usage typique : Pour les applications StatefulSets comme les bases de données distribuées (par exemple, Cassandra, MongoDB) où les pods ont des identités réseau stables et doivent pouvoir se découvrir et communiquer entre eux.

ExternalIPs- Quand l'utiliser ? Un cas d'usage plus avancé où vous voulez assigner une IP externe statique que vous gérez vous-même à un service. Le trafic arrivant sur cette IP sur n'importe quel noeud est routé vers le service.

- Cas d'usage typique : Vous avez un cluster on-premise et un routeur externe qui peut diriger le trafic vers les IPs de vos nœuds. Vous pouvez alors exposer un service sur une IP spécifique de ce routeur.

Kubernetes : Services Discovery

- Kubernetes prend en charge 2 modes principaux de "service discovery"

- Variables d'environnement

- DNS

- Variables d'environnement

- {SERVICE_NAME} _SERVICE_HOST

- {SERVICE_NAME} _SERVICE_PORT

- DNS

- Ensemble d'enregistrements DNS pour chaque service

Kubernetes : Services Discovery

- Exemple

- Active service : my-app

- Variables d'environnement

- MY_APP_SERVICE_HOST=

<Cluster IP Address> - MY_APP_SERVICE_PORT=

<Service Port>

- MY_APP_SERVICE_HOST=

Kubernetes : Services Discovery

- exemple :

kubectl get svc

web ClusterIP 10.96.163.5 <none> 80/TCP 3m56s

kubectl exec web-96d5df5c8-lfmhs -- env | sort

WEB_SERVICE_HOST=10.96.163.5

WEB_SERVICE_PORT=80Kubernetes : Services Discovery

- Exemple name: my-app namespace: default

- Les application dans les pods peuvent utiliser le nom

my-appcomme nom d'hôte dans le mêmenamespace - Les application dans les pods peuvent utiliser le nom

my-app.defaultcomme nom d'hôte dans d'autresnamespace

- Les application dans les pods peuvent utiliser le nom

- Syntaxe FQDN -

<svc name>.<ns>.svc.cluster.local

ex: my-app.default.svc.cluster.local

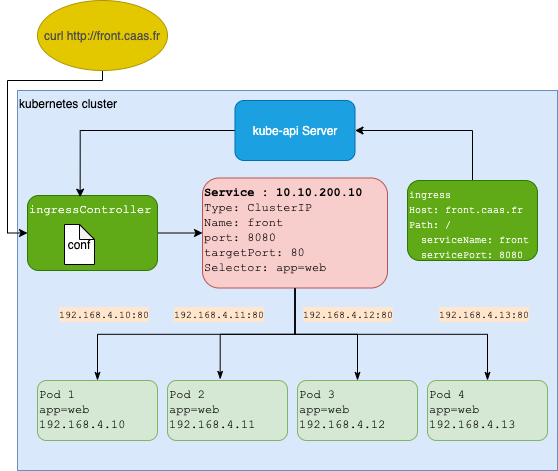

Kubernetes: Ingress

- L'objet

Ingresspermet d'exposer un service à l'extérieur d'un cluster Kubernetes - Il sont faits pour les services de type HTTP (et pas pour UDP et TCP)

- Il permet de fournir une URL visible permettant d'accéder un Service Kubernetes

- Il permet d'avoir des terminations TLS, de faire du Load Balancing, etc...

- Ils ont besoin d'un ingress Controller pour fonctionner

Kubernetes : Ingress

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

cert-manager.io/cluster-issuer: le

meta.helm.sh/release-name: argocd

meta.helm.sh/release-namespace: argocd

labels:

app.kubernetes.io/component: server

app.kubernetes.io/instance: argocd

app.kubernetes.io/managed-by: Helm

app.kubernetes.io/name: argocd-server

app.kubernetes.io/part-of: argocd

app.kubernetes.io/version: v2.10.1

helm.sh/chart: argo-cd-6.0.14

name: argocd-server

namespace: argocd

spec:

ingressClassName: nginx

rules:

- host: argocd.caas.fr

http:

paths:

- backend:

service:

name: argocd-server

port:

number: 443

path: /

pathType: Prefix

tls:

- hosts:

- argocd.caas.fr

secretName: argocd-server-tlsKubernetes : Ingress Controller

Pour utiliser un Ingress, il faut un Ingress Controller

Il existe plusieurs solutions OSS ou non :

- Traefik : https://github.com/containous/traefik

- Istio : https://github.com/istio/istio

- Linkerd : https://github.com/linkerd/linkerd

- Contour : https://www.github.com/heptio/contour/

- Nginx Controller : https://github.com/kubernetes/ingress-nginx

⚠︎ Note : Il est possible d'avoir plusieurs Ingress Controller sur un cluster il suffira dans les objets ingress de préciser sur quelle classe d'ingress on souhaite le créer.

Ca se fait par l'attribut ingressClassName.

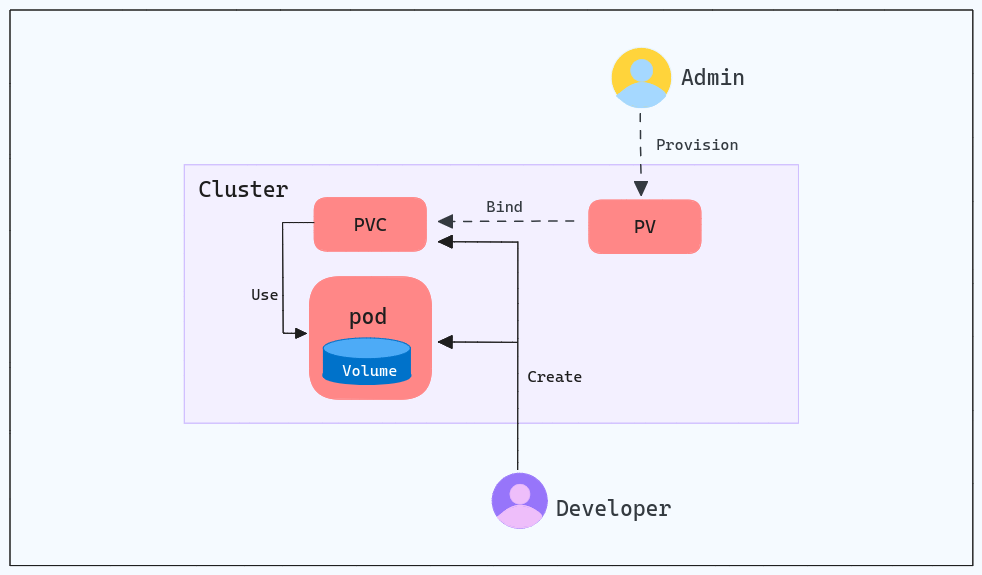

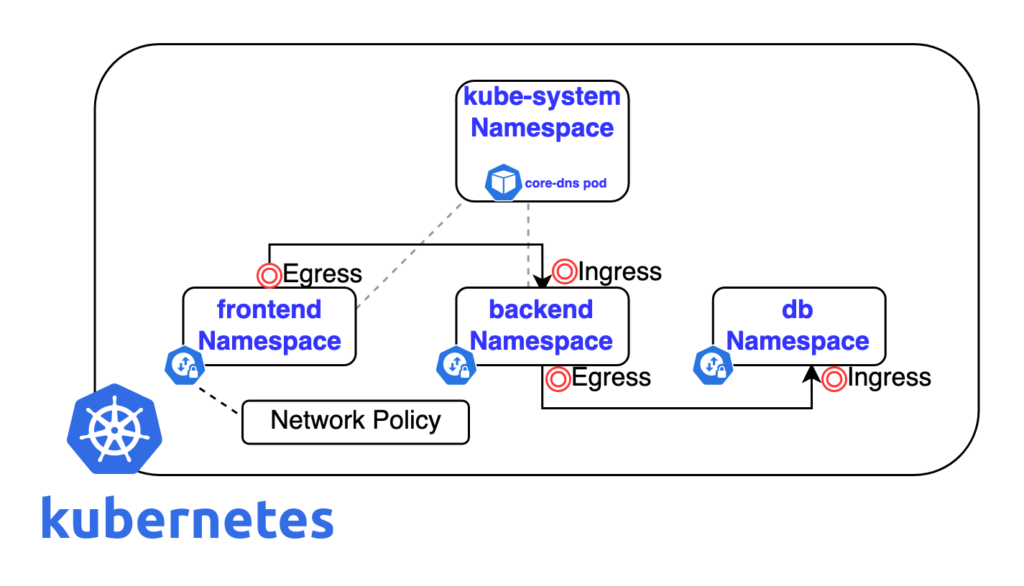

Ces classes sont créees au moment de l'installation du contrôleur.